La interrupción de DynamoDB en Amazon Web Services (AWS) a finales de octubre pasado dejó algo más que un incidente técnico: abrió una conversación inevitable sobre la fragilidad del sistema de nombres de dominio (DNS, por sus siglas en inglés) y la dependencia absoluta que tienen las arquitecturas modernas en este sistema.

AWS no dio demasiados detalles, pero confirmó lo suficiente: un dominio crítico dejó de resolverse correctamente. No fallaron los servidores, falló la capa que los vuelve alcanzables.

Para el evangelista principal de Infoblox, Cricket Liu, quien lleva casi 23 años dedicado a explicar el DNS al mundo, el mensaje fue inmediato: “El DNS puede fallar para cualquiera, incluso para AWS. Es una tecnología compleja y hay que tratarla con extremo cuidado”.

Liu recordó que, pese a haber trabajado en Ventas, Ingeniería, Producto y ahora Marketing, su hilo conductor siempre ha sido el mismo: educar. “Siempre he trabajado con clientes y con el público para explicar la importancia del DNS, qué puedes hacer con él y por qué no debe verse como simple plomería de red”.

Índice de temas

La relevancia del DNS se predica con claridad

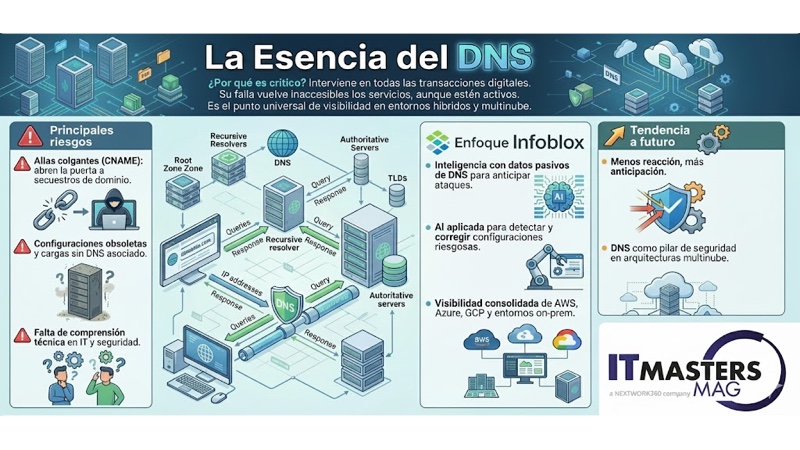

Esa obsesión por iluminar la parte más oscura del stack no es un capricho técnico: es un asunto estratégico. Todas las transacciones modernas (correo, API, aplicaciones móviles, tráfico corporativo, servicios en la nube) dependen de uno o varios lookups de DNS, y ese simple hecho convierte al sistema de nombres de dominio en uno de los pocos puntos universales de visibilidad en redes híbridas y multinube.

“Cada dispositivo, cada aplicación, cada intento de conectarse a algo, pasa por DNS. Esa universalidad lo vuelve invaluable como herramienta de seguridad”, explicó.

Para un CISO que necesita convencer a su junta directiva sobre la relevancia del DNS, Liu insistió en que no hace falta metáfora, solo claridad.

“Los nombres de dominio son índices. Cada vez que alguien hace algo en internet —visitar un sitio, enviar un correo, abrir una app— eso requiere una consulta DNS. Si ese índice no responde, no hay servicio, aunque los servidores estén activos”, apuntó.

El ejemplo de DynamoDB lo ilustra con brutal sencillez: la infraestructura de AWS funcionaba; el DNS no.

La superficie de ataque menos comprendida

Cuando se habla de amenazas DNS, pocos ejecutivos conocen el término “dangling CNAME record” o “registro de nombre canónico colgante”, pero deberían.

En entrevista, Liu lo resumió con pragmatismo: “Es como dejar la puerta abierta sin darse cuenta”. Ocurre cuando un alias corporativo apunta a un servicio en AWS o Azure que ya fue desmantelado, pero nadie elimina el registro. Ese descuido permite que un atacante tome control del destino original y, por extensión, de la reputación del dominio corporativo.

El caso más escandaloso implicó a los Centros para el Control y Prevención de Enfermedades (CDC, por sus siglas en inglés) de Estados Unidos. Un alias olvidado apuntaba a Azure; los atacantes tomaron control del recurso y comenzaron a publicar supuesta información sobre cómo ver gratis partidos de la Premier League inglesa.

“Los resultados del CDC se posicionan muy arriba porque Google los considera altamente confiables. La gente buscaba ‘cómo ver el Arsenal gratis’ y hacía clic en un enlace que terminaba instalando malware en sus dispositivos”, recordó Liu.

Todo por no eliminar un alias obsoleto. Este es apenas un ejemplo entre muchos vectores sutiles y poco atendidos.

Según Liu, el problema de fondo es educativo: “He visto muchas redes donde quienes administran el DNS confiesan no entenderlo del todo. Es una tecnología arcana, poco comprendida, y eso la vuelve vulnerable”.

Esa falta de comprensión también explica por qué muchos CIO y CSO siguen viendo el DNS como una responsabilidad operativa más que como un aliado táctico. “Durante 15 años he repetido lo mismo: DNS no es solo una carga; es uno de los mecanismos de protección más poderosos de la red”, recalcó.

Ver antes de que ocurra, el enfoque de Infoblox

Frente a proveedores tradicionales que dependen de analizar spam o muestras de malware —es decir, señales que aparecen después de que el ataque comenzó— Infoblox apuesta por algo distinto: aprovechar cantidades masivas de datos pasivos de DNS generados por servidores altamente activos en internet.

“Podemos determinar cuándo un dominio probablemente será usado para un ataque antes de que se utilice realmente”, explicó Liu. Así, en lugar de reaccionar ante un incidente, las organizaciones pueden bloquearlo en su origen.

La escala es determinante: “Nuestros algoritmos encuentran millones de dominios sospechosos o maliciosos”.

La AI como multiplicador operacional

La inteligencia artificial (AI por sus siglas en inglés) también juega un papel creciente, pero lejos de la moda del momento. Liu lo describió como AI pragmática, no rimbombante. “No necesitamos modelos generativos para esto. Necesitamos precisión: identificar configuraciones problemáticas, detectar CNAME colgantes, reconocer cargas en la nube sin nombres DNS asociados, alertar sobre errores de higiene y eventualmente corregirlos automáticamente”.

La AI, para Infoblox, no es un adorno: es un multiplicador operacional para administradores de redes ya saturados por la complejidad del entorno híbrido.

Esa complejidad crecerá. Redes distribuidas entre on-prem, nubes múltiples, aplicaciones heredadas y nuevos servicios SaaS hacen imposible que un solo equipo lo abarque todo manualmente.

Por ello, Liu insistió en la importancia de tener un punto único de control: “Es necesario usar DNS para obtener visibilidad en AWS, Azure, GCP. Un solo mapa de lo que está ocurriendo. Sin eso, la complejidad lo rebasa”.

Infoblox ha invertido en integraciones profundas con los principales proveedores de nube (AWS, Azure, Google Cloud, Oracle Cloud) para garantizar esa línea de visión.

Cuando se le preguntó qué principio debería guiar a un CIO y CSO el próximo año, Liu respondió sin titubeos: “Mire el DNS no solo como una fuente de visibilidad, sino como un mecanismo de defensa poderoso. Es más valioso de lo que muchos creen”.

A futuro, menos reacción, más anticipación

El mensaje de Cricket Liu es claro: el futuro de la ciberseguridad no será para quienes detectan rápido, sino para quienes anticipan. El DNS se vuelve la pieza clave para lograrlo.

La adopción de AI aplicada —no decorativa—, la visibilidad multinube desde un solo punto, la eliminación automática de configuraciones riesgosas y la capacidad de predecir comportamientos maliciosos antes de que se manifiesten marcarán el rumbo de los próximos 12 meses.

El DNS, ese mecanismo que durante años se relegó al sótano técnico, emerge ahora como la brújula que permitirá navegar redes cada vez más fragmentadas, más veloces y complejas. Lo invisible se volvió estratégico. Y lo estratégico, por fin, empieza a recibir la atención que exige.