Por Juan Carlos Vázquez, especialista de Ciberseguridad

En una red tradicional, las cuentas de usuario son el tipo de identidad principal, tienen un enfoque de seguridad primario. En la nube pública, el concepto de identidad se extiende a cualquier objeto con derechos (permisos) hacia otro objeto. Esto incluye identidades “no humanas” como aplicaciones, contenedores, máquinas virtuales y otros tipos de objetos que históricamente han desempeñado el papel de un solo recurso.

Un beneficio fundamental de la nube pública es que ofrece servicios administrados como bases de datos, DNS y servicios de almacenamiento. Estos últimos liberan a los administradores de la responsabilidad de tener que construir y mantener partes sustanciales de la infraestructura de la nube por sí mismos. Así pueden definir una tabla de base de datos y otorgan accesos a las aplicaciones que lo necesitan. En tal escenario, las aplicaciones funcionan como “identidades no humanas” con respecto a la base de datos administrada, porque tienen permisos para leer o escribir en la tabla de la base de datos.

El gran volumen de identidades y derechos en la nube que resulta de nuevos conceptos como las identidades no humanas y los servicios administrados puede dejar a los profesionales de la seguridad en la nube abrumados y, a menudo, sin visibilidad sobre el alcance total de su exposición.

El salvaje oeste de identidades y derechos

Lo que equivaldría a cientos de identidades en una red tradicional podría traducirse en miles en una nube pública. Ese aumento en el número de identidades agrava los desafíos de seguridad existentes. Uno de ellos es el “arrastre de privilegios” por la idea de que las identidades acumulan acceso a más recursos de los que necesitan a lo largo del tiempo. Esta situación ha sido históricamente un problema en las redes tradicionales. Como la nube pública tiene muchas más identidades, el deslizamiento de privilegios es mucho más probable y peligroso en estos entornos.

La nube pública también ha visto un aumento en el número de relaciones entre objetos y, en consecuencia, el número de derechos. En una red tradicional, por ejemplo, un usuario puede tener acceso a un punto final. En la nube pública, ese mismo usuario tiene acceso a una máquina virtual que, a su vez, puede entrar a una aplicación y desde ahí ir a una API, una base de datos y un depósito de almacenamiento (bucket).

La nube pública también presenta un conjunto único de obstáculos específicos de identidad. Muchas empresas tienen una estrategia de nube múltiple y el uso de varias cuentas dentro de una única plataforma de nube es estándar. Como resultado, no existe una forma nativa de evaluar una postura de seguridad en toda la empresa o ver los activos en todas las plataformas desde una única consola de administración. Además, las organizaciones sincronizan de forma rutinaria las identidades de su Active Directory local con la nube pública para proporcionar servicios de inicio de sesión único, para un acceso perfecto tanto a los recursos locales como a los de la nube. Para comprender el riesgo asociado con la integración de Active Directory y la nube pública, solo basta considerar la brecha de SolarWinds, que comenzó con un compromiso local y condujo a la exfiltración de datos de la nube pública.

“Para 2023, 75% de las fallas de seguridad serán el resultado de una gestión inadecuada de identidades,

accesos y privilegios, en comparación con 50% del 2020″.

Cuanto mayor sea la huella de la nube pública, más difícil será rastrear el conjunto de identidades de la nube y sus relaciones con otros objetos de esta. Sin la visibilidad adecuada, la evaluación y mitigación de riesgos precisas es una batalla cuesta arriba.

Recientemente se supo que “buckets” mal configurados expusieron los datos de los residentes de más de 80 municipios de EE.UU., e incluso a nivel local algunas entidades han dejado servidores expuestos en Amazon por la carencia de controles de seguridad.

Una nueva frontera

Los desarrolladores no diseñaron soluciones IGA y PAM tradicionales para la nube pública, por lo que luchan por abordar sus desafíos de seguridad únicos. Las herramientas existentes como CSPM, CWPP y CASB abordan aspectos específicos de la seguridad de la infraestructura en la nube, pero generalmente carecen de un análisis centrado en la identidad y sus controles de acceso, que a la vez se traducen en riesgo para la organización. Los métodos manuales para garantizar un enfoque con privilegios mínimos para la seguridad en la nube no se escalan en un entorno con grandes cantidades de identidades y derechos.

Los paradigmas de seguridad existentes no abordan de manera inherente las necesidades de seguridad de la identidad en la nube, y ahora ha surgido un nuevo segmento del mercado de la seguridad en respuesta a este punto ciego. Los analistas de la industria han creado nuevos acrónimos para describirlo, incluidas la gestión de derechos e infraestructura en la nube (CIEM, por sus siglas en inglés, que se pronuncia “Kim”) y la gestión de permisos en la nube (CPM).

Los objetivos comunes entre las soluciones en este sector en ciernes se pueden resumir en los siguientes puntos:

- Descubrir todas las identidades de la nube, sus recursos y los derechos entre ellos.

- Soporte para varias cuentas en la nube y varias plataformas de nube de forma coherente.

- Proporcionar un análisis gráfico de las relaciones que los objetos de la nube tienen entre sí.

- Resaltar los privilegios de riesgo y los cambios de derechos en los activos críticos de la nube.

- Permitir una acción clara y directa para mitigar el riesgo y reducir las exposiciones.

Más foco para la seguridad en la nube

La mayoría de los ofrecimientos en este espacio incipiente se centran exclusivamente en la gestión de identidades y derechos en la propia nube. Sin embargo, como se mencionó anteriormente, la brecha de SolarWinds es un excelente ejemplo de un ataque de identidad que explotó y manipuló tanto las identidades locales como las de la nube. Al final, la visibilidad específica de la nube es solo una pieza del rompecabezas de seguridad más grande.

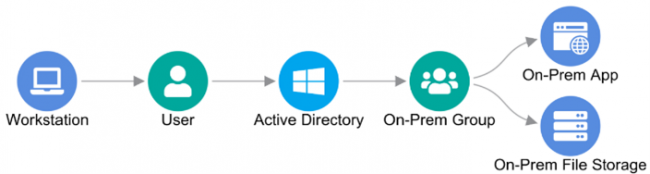

Un atacante que compromete una estación de trabajo en una red tradicional puede explotar sus credenciales de usuario para acceder a Active Directory y sus recursos.

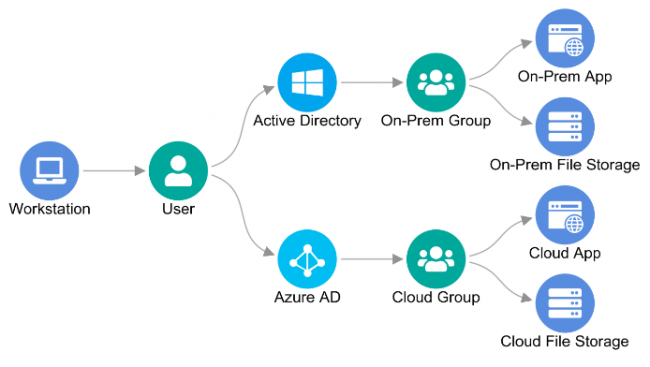

Cuando las credenciales del Active Directory sincronizan con la nube pública, ese mismo ataque tiene muchos vectores disponibles y, por lo tanto, puede causar mucho más daño.

Un enfoque integral para la industria

Instalar una solución de ciberseguridad que realice análisis de las identidades y los derechos de la nube pública de manera aislada es como comprar una solución de seguridad para el hogar que solo incluye una cámara para la puerta principal. En ambos casos, la solución no puede lograr su objetivo previsto, porque no tiene la visibilidad que necesita para evaluar y mitigar adecuadamente el riesgo de todas las posibles rutas de ataque.

Para una protección integral, una solución debe centrarse en las identidades y los derechos en todos los ámbitos. Específicamente, debe de ser capaz de:

- Adquirir y analizar identidades y derechos de los puntos finales

- Analizar identidades y privilegios en el Active Directory

- Adquirir y analizar identidades y derechos de múltiples cuentas y plataformas de nube pública

- Correlacionar mediante técnicas avanzadas de analítica los resultados de la evaluación entre las fuentes de datos y mostrarlos de manera complementaria de un vistazo para el analista, incluyendo la automatización de procesos de cumplimiento.

A medida que las corporaciones continúan migrando a la nube pública deben adoptar una tecnología que proporcione un análisis exhaustivo de sus identidades y derechos en la nube. Esa tecnología debe, a su vez, formar parte de una solución más amplia que supervise y proteja las identidades y los derechos en toda la empresa.