Los ataques de fuerza bruta para contraseñas aprovechan una vulnerabilidad simple, propia del comportamiento humano, como lo es el uso de claves fáciles, predecibles y repetidas que, en resumen, representan pequeños errores cuyas consecuencias pueden ser enormes para las empresas.

Así es como, la comodidad, la costumbre o la necesidad de velocidad y facilidad del lado de los usuarios, permite a los atacantes aprovechar brechas de entrada a los sistemas informáticos.

Durante 2024, según Deloitte, la tendencia marcó que se redujeron los ataques de fuerza bruta clásicos, en favor de aquellos basados en robo o relleno de credenciales.

Por su parte, Agencia de Ciberseguridad de la Unión Europea (ENISA, por sus siglas en inglés) indica que los ciberatacantes, especialmente grupos patrocinados, combinan diversos métodos: utilizan tanto credenciales de brechas previas como ataques por pulverización de contraseñas o password spraying contra muchas cuentas.

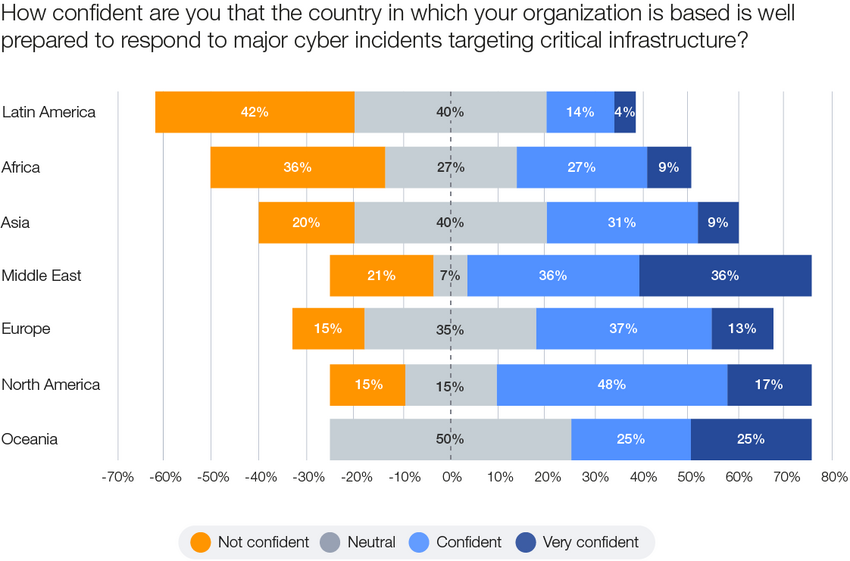

Desde una perspectiva amplia, a manera de contexto, según el informe

Global Cybersecurity Outlook 2025 del Foro Económico Mundial, elaborado en colaboración con Accenture, hay importantes diferencias en los niveles regionales de confianza que se tienen ante las ciberamenazas contra infraestructuras críticas, de las cuales forman parte los ataques de fuerza bruta. Esto se ilustra en el cuadro siguiente.

Índice de temas

¿Qué es un ataque de fuerza bruta y por qué debe preocuparles a las empresas?

Un ataque de fuerza bruta es un método utilizado por la ciberdelincuencia mediante el cual pretende obtener acceso no autorizado a los sistemas informáticos. Consiste en probar metódicamente múltiples combinaciones de contraseñas hasta encontrar la correcta.

El Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés), define el ataque de fuerza bruta como un “método de acceso a un dispositivo protegido intentando múltiples combinaciones de contraseñas numéricas o alfanuméricas”.

Según una investigación de la Universidad de Texas en Austin, incluso contraseñas que añaden símbolos y números pueden romperse en segundos mediante técnicas de diccionario optimizadas, lo que refuerza la urgencia de aplicar políticas de autenticación robustas frente a ataques de fuerza bruta para contraseñas.

¿Cómo funcionan los ataques de fuerza bruta para contraseña en contextos empresariales?

Del lado de los ciberdelincuentes hay dos factores que marcan el nivel de éxito en los ataques de fuerza bruta: el tiempo disponible y las capacidades de su hardware (que determina la velocidad del ataque).

Con este modelo cada vez más utilizado, que algunos llaman ataque redundante, es posible comenzar una cascada automatizada de ellos. Los objetivos son hosts FTP, puertos y clientes, conectándose a escritorios remotos mediante RDP (Remote Desktop Protocol).

El objetivo de estos ataques automatizados es tomar el control de los escritorios corporativos e infiltrarse en las redes. RDP es un flanco débil que permite a los atacantes emplear scripts para forzar las credenciales de inicio de sesión RDP.

Una vez obtenido el acceso, los atacantes pueden moverse lateralmente dentro de una red, desplegar ransomware y filtrar datos confidenciales.

Un ataque de fuerza bruta abre la puerta al malware, al phishing, al ransomware y a otras muchas modalidades de ciberdelincuencia.

¿Qué tipos de ataques de fuerza bruta son más comunes en organizaciones?

Lo más frecuente es utilizar la modalidad de ataques de diccionario (basados en palabras comunes) o bien la modalidad password spraying (pocos intentos usando contraseñas comunes contra muchas cuentas).

Entre los tipos de ataques de fuerza bruta más comunes se encuentran:

- Ataque de Fuerza Bruta Simple: Se intenta adivinar contraseñas o secuencias simples, como «123456» o «clave».

- Ataque de Diccionario: Con base en una lista predeterminada de palabras comunes o combinaciones sencillas de palabras, frases y contraseñas, para intentar acceder a las cuentas.

- Ataque Híbrido: Toma como base el ataque de diccionario y lo combina agregando números o caracteres especiales a las palabras.

- Ataque de Fuerza Bruta Inverso: a partir de una contraseña común, se buscan nombres de usuario que la utilicen.

- Relleno de Credenciales: Se usan nombres de usuario y contraseñas obtenidas de filtraciones previas, aprovechando un comportamiento frecuente de los usuarios, que tienden a reutilizar credenciales.

- Ataque de Arco Iris: Este tipo de ataque parte del valor hash y recorre pasos predefinidos en una cadena de transformaciones hasta llegar a una posible contraseña. Lo que se obtiene no es la contraseña original, sino una cadena que, al ser procesada, revela el texto plano. Las llamadas tablas arcoíris utilizan distintas funciones de reducción que se representan con colores distintos, lo que les da ese nombre al asemejarse visualmente a un arco iris.

¿Qué sistemas y plataformas suelen ser los más vulnerables a estos ataques?

Como principio general, cualquier sistema o plataforma resulta vulnerable si las contraseñas son débiles, si no se aplica la autenticación multifactorial, si no se gestiona adecuadamente el bloqueo de inicios repetidos de sesión. No obstante, hay sectores y dispositivos donde los ataques de fuerza bruta han estado creciendo en forma sostenida.

El sector de internet de las cosas (IoT, por sus siglas en inglés) es donde más crecen estas ciberamenazas. Esto abarca tanto los dispositivos IoT industriales como los de consumo,

El principal método para infectar dispositivos IoT sigue siendo el ataque de fuerza bruta para contraseñas débiles, dirigido a Telnet (un protocolo de redes para establecer comunicaciones remotas, no cifrado y utilizado ampliamente).

A manera de ejemplo, Kaspersky reportó en 2023 que su red de monitoreo identificó casi el 98% de los intentos de ataques de fuerza bruta para contraseñas, centrados precisamente en Telnet.

Instamos a los proveedores a priorizar la ciberseguridad en los dispositivos IoT industriales y de consumo. Creemos que deben hacer obligatorio el cambio de contraseñas predeterminadas en los dispositivos IoT y crear parches consistentemente para corregir las vulnerabilidades. En pocas palabras, el mundo IoT está lleno de peligros cibernéticos, Yaroslav Shmelev, experto en seguridad de Kaspersky

Ahora bien, la ciberdelincuencia está perfeccionando sus métodos a la vez que encuentra nuevas vías para irrumpir en los sistemas informáticos. En febrero reciente, se reportó con insistencia un ataque masivo de fuerza bruta con alcance global contra dispositivos de red.

De acuerdo con TheShadowserverFoundation habría cerca de 3 millones de direcciones IP involucradas, intentando forzar el acceso a firewalls y VPNs a través de métodos automatizados. En vez de usar servidores proxy convencionales, los perpetradores se apoyan en proxies residenciales, que les permiten ocultar sus actividades tras direcciones IP legítimas de usuarios reales, logrando enmascarar el ataque e incrementar su efectividad.

¿Qué medidas básicas puede aplicar para reducir el riesgo de sufrir un ataque?

El conjunto de medidas de mitigación y buenas prácticas recomendadas son:

- Contraseñas largas, fuertes y aleatorias: Que tengan entre 12 y 16 caracteres, combinando letras, números y símbolos aleatoriamente, además de ser distintas para cada cuenta.

- Autenticación multifactorial (MFA): No solo para accesos críticos o altamente sensibles, sino para todos los accesos, ya que la autenticación multifactorial complica los intentos del atacante. El Centro de Cómputo de la Universidad de Hamburgo advierte que el uso de FIDO2 respaldado por TPM bloquea el dispositivo tras varios intentos erróneos, neutralizando los ataques de fuerza bruta para contraseñas antes de que progresen.

- Uso de Captcha que previene eficazmente los ataques automatizados de fuerza bruta, garantizando que los intentos de inicio de sesión sean realizados por humanos y no por herramientas automatizadas.

- Adopción de las políticas NIST: Más concretamente NIST SP 800-63B 2022 y 2024 que recomiendan contraseñas con más de 15 caracteres, así como el uso de blocklist (listas de contraseñas prohibidas).

El nuevo estándar de contraseña NIST 800-63B y lo se que debe hacer para cumplirlo

- Limitación de intentos y bloqueo: Como parte de los controles de seguridad, en los que se puede incluir un rate-limiting, que actúa cuando hay varios intentos fallidos por cuenta. Se impide que el atacante pruebe masivamente contraseñas en corto tiempo.

- Almacenamiento seguro de contraseñas: Que deben resguardarse con algoritmos de hashing resistentes a ataques fuera de línea.

- Gestores de contraseñas: Para la generación y almacenamiento de contraseñas robustas.

- Entrenamiento, capacitación y concientización en ciberseguridad, así como en riesgos asociados con el uso de contraseñas débiles.

Entidades reconocidas tales como ENISA, NIST y CISA (Cybersecurity & Infrastructure Security Agency) respaldan desde sus distintos roles la adopción de estas medidas para aminorar los riesgos de los ataques de fuerza bruta.

Instan al establecimiento de programas regulares de concientización y buenas prácticas, así como la adopción de recomendaciones técnicas y organizativas, mismas que consideran factores clave para reducir el impacto de los ataques de fuerza bruta y mitigar sus costos asociados.

¿Qué herramientas ayudan a detectar y bloquear intentos de fuerza bruta?

Robustecer la ciberseguridad de las empresas pasa por un componente que equivale a probar el pirateo de los propios sistemas informáticos, tal y como lo harían los ciberdelincuentes. Esta clase de pruebas de penetración se conocen como pentesting.

Para el caso de los ataques de fuerza bruta, entre las herramientas pentesting más recomendadas están las siguientes:

| Herramienta | Descripción | Lenguaje | Tipo |

|---|---|---|---|

| Gobuster | Herramienta de fuerza bruta rápida y potente para escanear directorios y archivos. | Go | Escaneo de directorios |

| BruteX | Herramienta todo en uno de fuerza bruta basada en shell para alcanzar objetivos mediante envío masivo de contraseñas. | Shell | Fuerza bruta de contraseñas |

| Dirsearch | Herramienta avanzada en línea de comandos para realizar fuerza bruta en rutas web y servidores. | Python | Escaneo de rutas web |

| Callow | Herramienta personalizable de fuerza bruta, fácil de usar para novatos. | Python | Fuerza bruta de login |

| SSB | Herramienta rápida y sencilla para realizar fuerza bruta en servidores SSH. | No especificado | Fuerza bruta SSH |

| Thc-Hydra | Herramienta famosa para crackear inicios de sesión en múltiples protocolos y sistemas operativos. | C | Crackeo de login |

| Suite Burp | Conjunto de herramientas para pruebas de seguridad web con funciones automatizadas y manuales. | Java | Seguridad web |

| Patator | Herramienta polivalente de fuerza bruta modular para múltiples propósitos. | Python | Fuerza bruta modular |

| Pydictor | Herramienta de ataque por diccionario para pruebas de fuerza bruta y contraseñas. | Python | Ataque por diccionario |

| Ncrack | Herramienta de cracking de red para auditar contraseñas débiles en dispositivos de red. | C | Cracking de red |

| Hashcat | Herramienta de recuperación de contraseñas compatible con múltiples algoritmos. | C | Recuperación de contraseñas |

¿Qué consecuencias puede tener un ataque de fuerza bruta para las empresas?

Los ataques de fuerza bruta que aprovechan contraseñas débiles suelen provocar para las empresas impactos financieros significativos.

Un solo incidente exitoso de este tipo se puede traducir en pérdida de datos sensibles, interrupciones operativas y cuantiosas pérdidas económicas.

CISA, entidad del gobierno norteamericano, enfatiza que los resultados de un ataque de estos, incluyen “pérdidas financieras incurridas para restaurar sistemas y archivos”, así como potencial daño a la reputación de la organización, sin descartar posibles multas regulatorias y costos legales.

El potencial de violación de datos, el desequilibrio operativo empresarial, las pérdidas económicas y el problema reputacional son las consecuencias más graves para la continuidad de los negocios víctimas de ataques de fuerza bruta, pero cada uno de estos rubros contiene además otros riesgos.

Por ejemplo, filtración de información confidencial, robo de identidad, pérdida de ventajas competitivas, de competitividad, de oportunidades de negocio, disminución de la confianza por parte de los clientes. En suma, daño significativo en el mediano y largo plazo que incluso puede implicar la quiebra o desaparición de la empresa.

Preguntas frecuentes sobre ataques de fuerza bruta para contraseñas

¿Cómo justificar la inversión en medidas contra fuerza bruta cuando no se ha sufrido un ataque?

Mediante un análisis de riesgo-rendimiento donde se compare el monto estimado de pérdida de capacidad operativa de la empresa versus el monto a invertir en una estrategia robusta de fortalecimiento y gestión de contraseñas.

¿Qué métricas debería exigir un directivo para evaluar si el riesgo por fuerza bruta está bajo control?

Las métricas y políticas recomendadas por el NIST (explicadas arriba) son las generalmente recomendadas y aceptadas en la industria IT. Al ponerlas en práctica, disminuye el riesgo de sufrir ataques de fuerza bruta.

¿Qué responsabilidad legal asume una empresa si un ataque de fuerza bruta compromete datos de clientes?

La responsabilidad legal en este caso abarca cuestiones de incumplimiento en la protección de datos personales, incumplimiento en el resguardo de datos sensibles, exposición de información confidencial (financiera, logística, de secretos industriales, etc.), que puede derivar en multas, sanciones o demandas.

¿Cuáles son las señales de que un proveedor tecnológico no está mitigando este riesgo adecuadamente?

Si el proveedor tecnológico no está implementando herramientas de pentesting y metodologías de hacking ético, es altamente probable que no esté mitigando adecuadamente los riesgos de ataques de fuerza bruta.

¿Qué consecuencias reputacionales específicas puede generar un ataque de fuerza bruta en sectores regulados?

Pérdida de la confianza por parte de clientes, proveedores, entes reguladores y gubernamentales. Pérdida de credibilidad. Daños derivados de la exposición de información sensible, confidencial, protegida por diversas leyes.