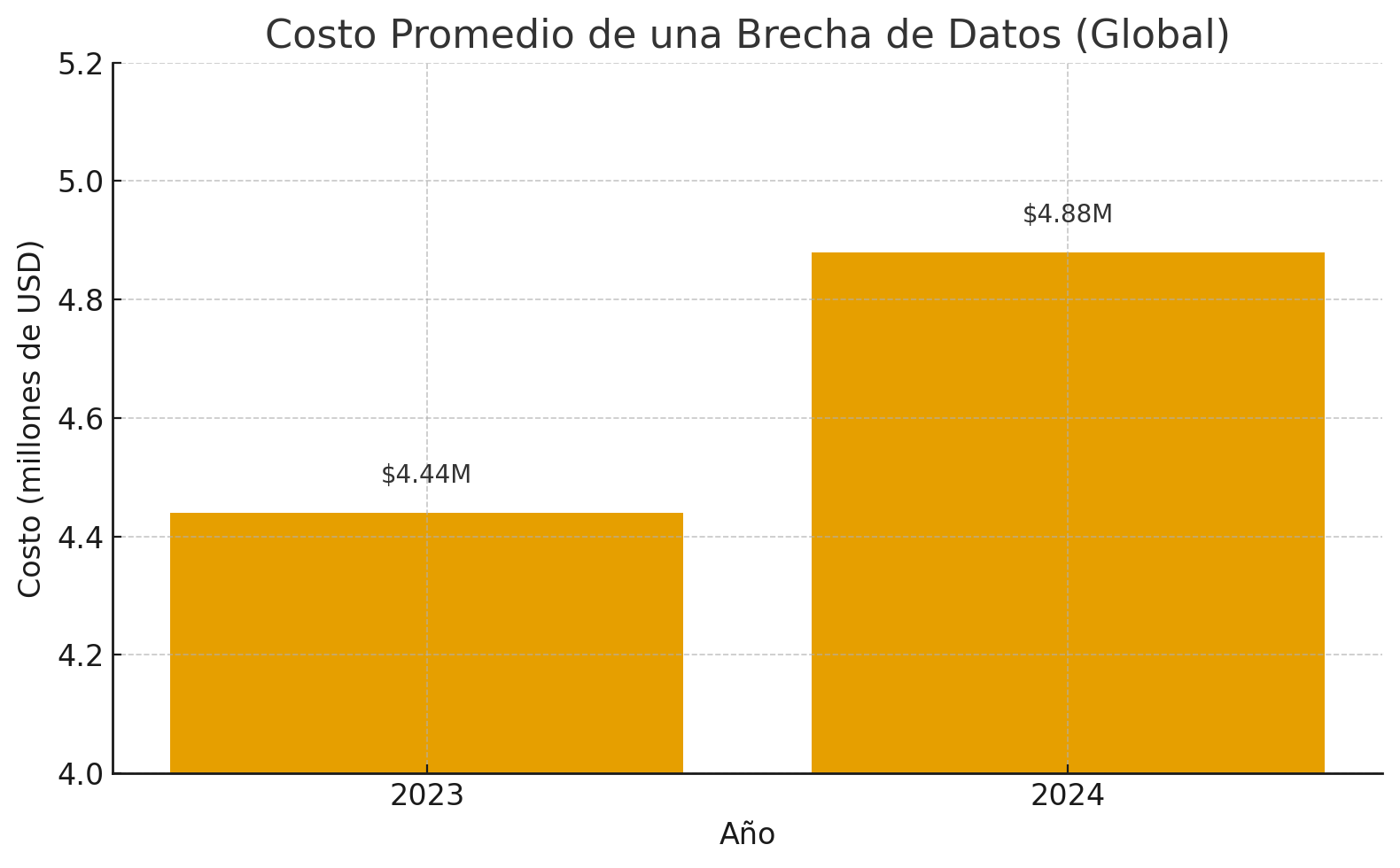

La protección de los datos personales se convirtió en una prioridad para las empresas de todo el mundo. Más si se tiene en cuenta que, según el “Informe sobre el Costo de una Vulneración de Datos 2024” de IBM, el costo promedio de una brecha de datos a nivel global ascendió a 4,88 millones de dólares. Esto representa un aumento del 10% con respecto al año anterior, siendo el mayor salto anual registrado desde la pandemia.

El incremento se explicó principalmente por los elevados gastos asociados a la interrupción de las actividades, como por ejemplo los períodos de inactividad y la pérdida de clientes, así como por los costos de recuperación. Esto también incluye atención al cliente y sanciones regulatorias.

En este contexto, los incidentes resaltan la necesidad urgente de adoptar medidas proactivas para proteger la información personal. Implementar acciones de seguridad informática, como la autenticación multifactor o el cifrado de datos, es un paso fundamental para mitigar los riesgos asociados con esta problemática.

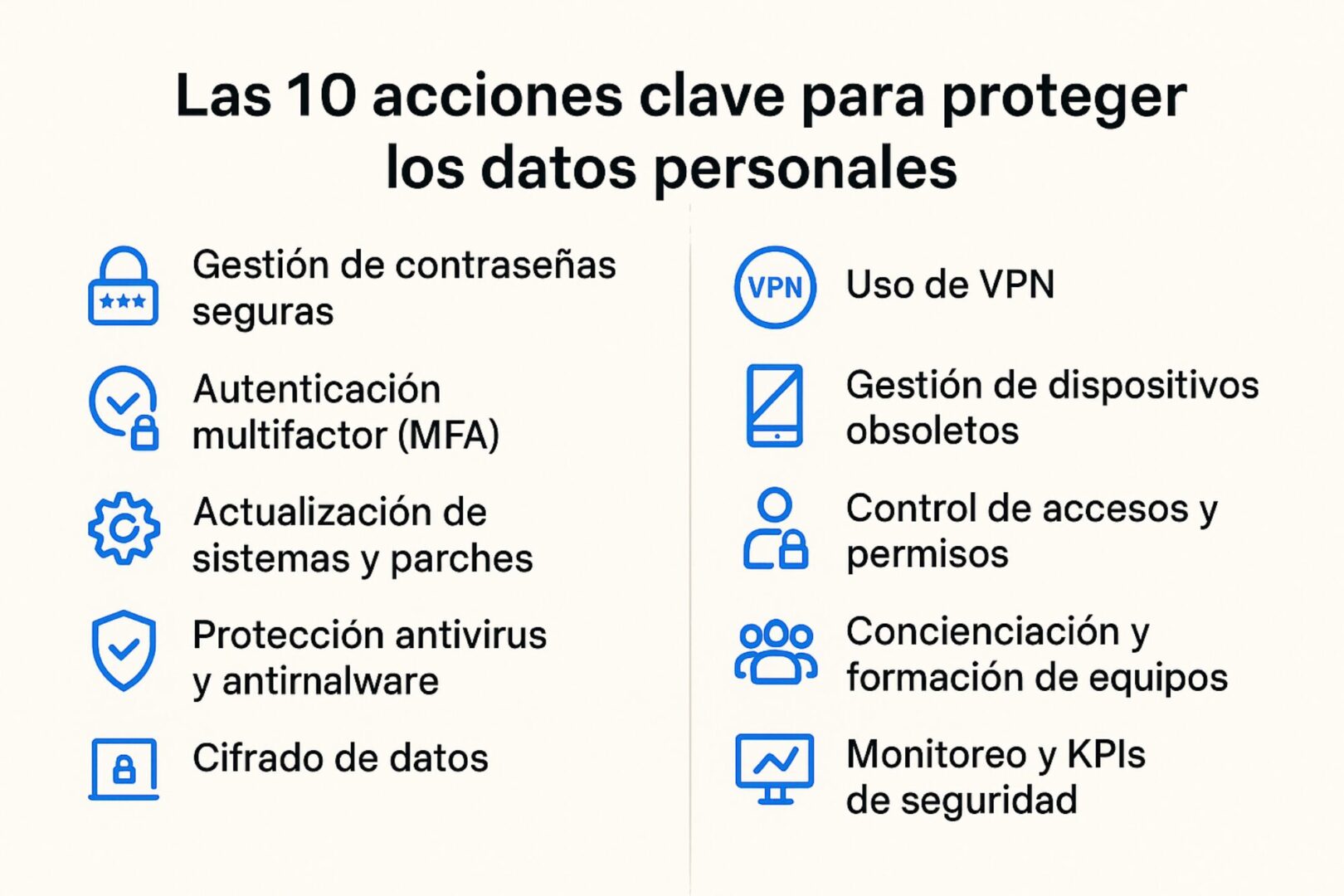

De hecho, existen 10 acciones para proteger los datos personales clave que toda empresa debería considerar como parte de su estrategia de ciberseguridad.

Índice de temas

Las 10 acciones clave para proteger los datos personales

Dentro de una estrategia integral de ciberseguridad, deben existir estas 10 acciones fundamentales que toda organización debería considerar:

- Gestión de contraseñas seguras: definir políticas claras y fomentar el uso de contraseñas largas y únicas.

- Autenticación multifactor (MFA): añadir capas de seguridad adicionales para proteger accesos críticos y reducir riesgos de compromiso de cuentas.

- Actualización de sistemas y parches: mantener software, aplicaciones y dispositivos al día para cerrar vulnerabilidades conocidas.

- Protección antivirus y antimalware: instalar soluciones confiables y mantenerlas actualizadas para detectar y neutralizar amenazas.

- Cifrado de datos: asegurar información en reposo, en tránsito y en uso, evitando que datos sensibles puedan ser leídos por terceros no autorizados.

- Uso de VPN: garantizar conexiones seguras y cifradas, sobre todo para accesos remotos o redes públicas.

- Gestión de dispositivos obsoletos: establecer protocolos claros para el manejo y eliminación segura de equipos fuera de uso.

- Control de accesos y permisos: aplicar el principio de mínimo privilegio y políticas basadas en roles para asegurar que solo usuarios autorizados tengan acceso a información importante.

- Concienciación y formación de equipos: capacitar regularmente a los empleados en buenas prácticas de seguridad y simulaciones de ataques.

- Monitoreo y KPIs de seguridad: medir la efectividad de las iniciativas y ajustar las políticas según resultados y riesgos detectados.

¿Cómo definir contraseñas seguras y gestionarlas eficazmente a nivel corporativo?

La seguridad digital depende en gran medida de algo tan cotidiano como las contraseñas. Pero no basta con pedir que sean fuertes, sino que lo que realmente marca la diferencia es contar con políticas claras y un enfoque que minimice los errores humanos.

La Universidad de Harvard recomienda el uso de frases de contraseña largas y complejas, la habilitación de autenticación multifactor (MFA) en sistemas sensibles y el uso de gestores de contraseñas para proteger las cuentas y credenciales de los usuarios

Recomendaciones actuales sobre contraseñas

Las guías modernas de seguridad, sobre todo la NIST 800-63B, están actualizando muchas de las reglas antiguas. Ahora se trata de facilitar buenas prácticas que realmente se cumplan y reduzcan riesgos. En ese marco, conviene integrarlas a un plan más amplio que contemple las 10 acciones para proteger los datos personales clave, ya que las contraseñas son solo una parte del ecosistema de seguridad.

Estas son algunas de las principales recomendaciones:

- Las contraseñas elegidas por los usuarios deben tener al menos 8 caracteres. Pero para usuarios sensibles, se recomienda que tengan 15 caracteres o más.

- Se debe permitir una longitud máxima de contraseña de al menos 64 caracteres, para dar espacio al uso de frases largas, las cuales son más fáciles de recordar y seguras.

- Los sistemas deberían aceptar todos los caracteres imprimibles del ASCII (más el espacio) y también caracteres Unicode. Esto ofrece flexibilidad y evita problemas al usar símbolos, espacios o caracteres especiales.

- Ya no se recomienda imponer reglas rígidas de composición. Estas, muchas veces, generan contraseñas fáciles de adivinar porque la gente usa fórmulas previsibles y pueden causar frustración.

- No exigir el cambio obligatorio de contraseña en intervalos regulares, a menos que haya evidencia de que la contraseña pudo haber sido comprometida.

- Bloquear contraseñas que ya se sabe están comprometidas o que aparecen en listas de contraseñas filtradas, para evitar que se usen en la empresa.

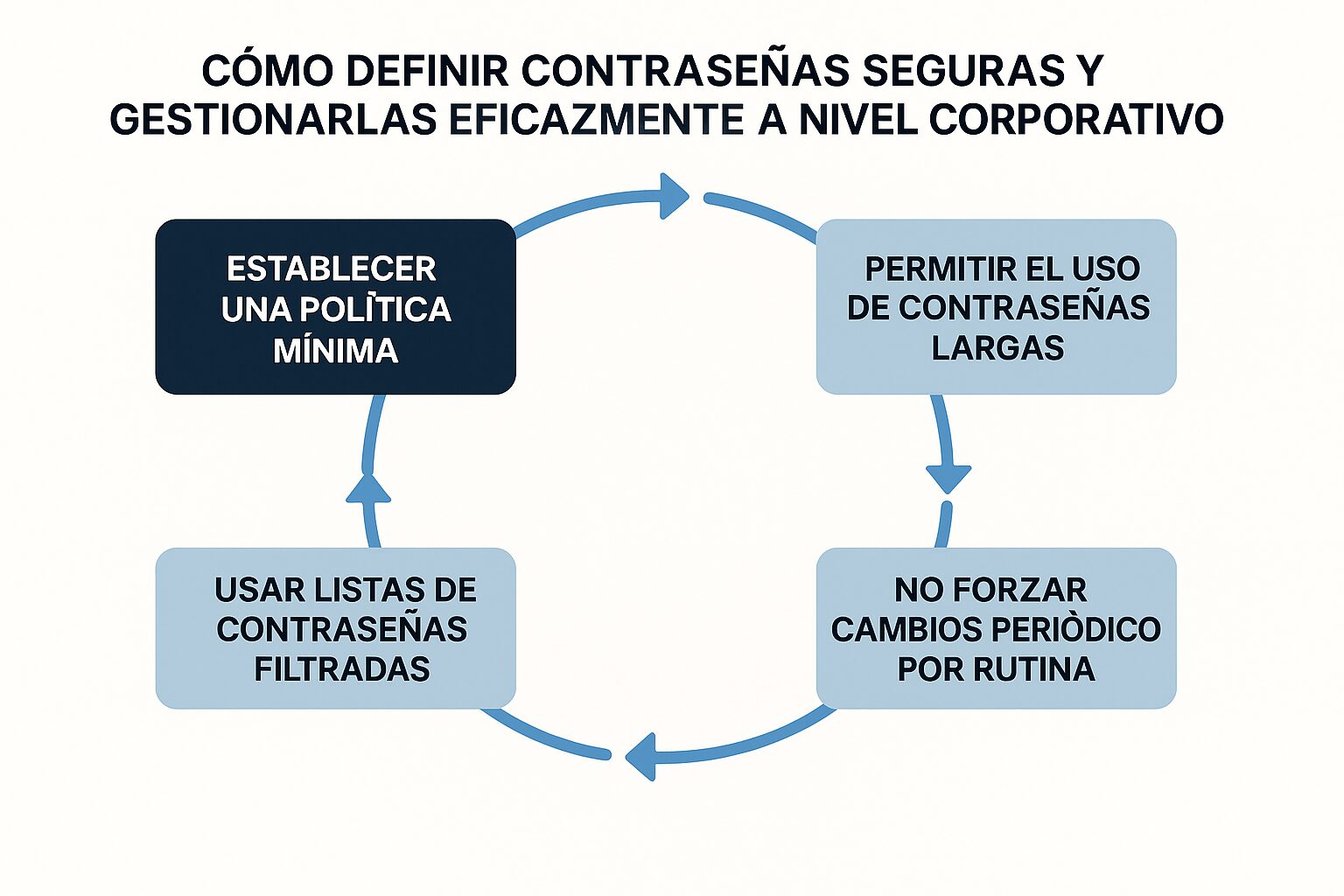

Cómo implementarlas en una empresa

Teniendo en cuenta esas recomendaciones, estos son los pasos concretos que les conviene a las empresas adoptar:

- Establecer una política mínima: exigir contraseñas de al menos 8 caracteres, pero para sistemas críticos y cuentas administrativas que sean de al menos 15.

- Permitir el uso de contraseñas largas: que incluyan espacios o caracteres especiales si así lo decide el usuario, sin penalizar por eso.

- Usar listas de contraseñas filtradas: con el objetivo de impedir el uso de contraseñas débiles o que ya fueron filtradas en brechas de datos.

- Eliminar los requisitos de “símbolo obligatorio / mayúscula / número obligatorio” como regla general: aplicarlos solo si el riesgo lo justifica (por ejemplo, cuentas con acceso a datos sensibles).

- No forzar cambios periódicos por rutina: solo pedir que se cambien si hay sospecha o indicio de compromiso.

- Asegurar que los sistemas corporativos permitan pegar contraseñas (para trabajar con gestores de contraseñas) y no acortar lo que el usuario ingresa.

Riesgos si no se implementa bien

Estas son las consecuencias concretas a las que se enfrentan las empresas que descuidan la gestión de contraseñas:

- Pérdidas financieras por acceso no autorizado: robo de cuentas bancarias, pagos fraudulentos.

- Daño reputacional: clientes y socios pierden confianza si hay filtraciones que pudieron evitarse.

- Costos operativos: restoración de sistemas, investigaciones, penalidades legales si hay regulaciones de protección de datos.

- Productividad reducida: los empleados olvidan contraseñas, reclaman reseteos, usan atajos inseguros, pierden tiempo.

Beneficios claros para las decisiones de gestión

Adoptar buenas políticas trae consigo varias ventajas estratégicas:

- Menos incidentes de seguridad, lo que se traduce en un menor costo directo y menor riesgo.

- Mayor cumplimiento regulatorio y mejor posición frente a auditorías.

- Empleados más tranquilos: menos frustración con accesos, menos fallos humanos.

- Mejora de imagen corporativa: le da a los clientes la imagen de que “esta empresa se preocupa por su seguridad digital”. Esto, en muchos sectores, ya es un diferencial.

¿Por qué implementar autenticación multifactor (MFA) en todos los accesos?

La autenticación multifactor (MFA) es la barrera de seguridad más eficaz y de menos fricción relativa que podemos poner delante de credenciales robadas o reutilizadas, de acuerdo a la CISA. Incorporarla de manera consistente forma parte de las 10 acciones para proteger los datos personales clave que toda empresa debería priorizar dentro de su estrategia de ciberseguridad.

Implementar MFA de forma consistente ayuda a:

- Reducir el riesgo de toma de cuentas

- Ayuda a cumplir regulaciones

- Sirve como una plataforma sobre la cual avanzar hacia modelos más modernos.

Qué es MFA y por qué funciona

MFA exige al usuario presentar dos o más factores independientes a la hora de iniciar sesión. Estas variables se basan en:

- Algo que sabes (contraseña)

- Algo que tienes (teléfono, token, llave física)

- y/o algo que eres (biometría).

La lógica es simple. Si un atacante roba la contraseña solamente, seguiría necesitando el segundo y/o el tercer factor para completar el acceso. Eso convierte este sistema en una defensa contra la mayoría de los ataques automatizados y muchos intentos de phishing.

Beneficios principales de usar MFA

- Reducción dramática del riesgo de comprometimiento de cuentas: según CISA, usar MFA reduce en un 99% la probabilidad de ser hackeado.

- Protección frente a formas comunes de ataque como phishing, reutilización de contraseñas o incluso ataques automáticos o bots.

- Cumplimiento regulatorio y exigencias legales: en varios sectores, la MFA ya es exigida o fuertemente recomendada por normativas como GDPR, PCI-DSS, HIPAA, entre otras.

- Valor reputacional y confianza con clientes y socios: los incidentes de seguridad causan pérdida de clientes, pérdida de confianza, daño de marca.

- Relación costo/beneficio favorable: en comparación con los costos que implica una brecha de datos, el esfuerzo económico y operativo para desplegar MFA es relativamente bajo.

- Adaptación al trabajo remoto y entornos híbridos: MFA actúa como control de seguridad adicional que ayuda a mitigar esos riesgos sin depender solo de VPNs o redes internas.

Recomendaciones para que tu empresa saque el máximo provecho de MFA

Estas son algunas medidas específicas que puedes adoptar para que la MFA realmente proteja:

- Jerarquizar la MFA para todos los accesos sensibles primero, y luego extenderlo al resto de usuarios.

- Preferir factores resistentes al phishing en lugar de métodos más débiles como SMS cuando sea posible.

- Políticas de acceso condicional: integrar MFA con verificaciones de ubicación, dispositivo, riesgo.

- Monitoreo: registrar los intentos de acceso, ver cuándo falla el MFA, cuándo se niega push, para detectar patrones sospechosos.

- Planes de contingencia: definir proceso claro para recuperación de cuenta y asegurar que los métodos MFA no se conviertan en puntos de falla.

- Evaluar el impacto UX: hacer pruebas piloto, escuchar feedback, elegir soluciones que sean seguras pero también fáciles de usar, para minimizar resistencias internas.

¿Cómo asegurar dispositivos y redes: actualizaciones, antivirus y cifrado?

Proteger los dispositivos y las redes corporativas es fundamental para salvaguardar la información sensible y garantizar la continuidad de las operaciones. Implementar medidas efectivas de seguridad, además de prevenir incidentes, también fortalece la confianza de clientes y socios.

Mantener los sistemas actualizados

Las actualizaciones periódicas de software y firmware son fundamentales para corregir vulnerabilidades conocidas y mejorar la seguridad general. Las empresas que aplican actualizaciones de seguridad de manera oportuna reducen el riesgo de ser víctimas de ataques cibernéticos.

Recomendaciones:

- Automatizar las actualizaciones siempre que sea posible. Esto aplica a sistemas operativos, aplicaciones críticas y dispositivos de red.

- Establecer políticas claras que exijan la instalación de parches de seguridad dentro de un plazo específico tras su liberación.

- Realizar pruebas de compatibilidad antes de aplicar actualizaciones en entornos de producción para evitar interrupciones.

Implementar soluciones antivirus y antimalware

El uso de antivirus ayuda a detectar y neutralizar amenazas como:

- Virus

- Ransomware

- Spyware.

Estas herramientas deben estar configuradas para realizar análisis automáticos.

Buenas prácticas:

- Seleccionar soluciones antivirus confiables que ofrezcan protección integral y actualizaciones automáticas.

- Configurar análisis programados para detectar posibles amenazas sin afectar el rendimiento diario.

- Capacitar al personal sobre los riesgos asociados con el malware y las mejores prácticas para evitarlos.

Cifrar datos sensibles

El cifrado convierte la información legible en un formato ilegible para usuarios no autorizados. Es una herramienta muy importante para proteger datos en reposo, en tránsito y en uso.

Acciones recomendadas:

- Cifrar discos duros y dispositivos portátiles para proteger la información en caso de pérdida o robo.

- Utilizar protocolos seguros para la transmisión de datos a través de redes.

- Implementar cifrado de extremo a extremo en comunicaciones sensibles.

Proteger redes inalámbricas

Las redes Wi-Fi son puntos de acceso críticos que deben ser asegurados adecuadamente para prevenir accesos no autorizados.

Medidas de seguridad:

- Configurar el cifrado WPA3 en lugar de WPA2 o WEP, ya que ofrece mayor seguridad.

- Establecer contraseñas robustas para el acceso a la red y cambiar las credenciales predeterminadas de los routers.

- Segmentar la red mediante la creación de VLANs para separar el tráfico corporativo del tráfico de invitados.

- Deshabilitar la transmisión del SSID para ocultar la red de usuarios no autorizados.

Controlar el acceso a dispositivos y redes

Implementar controles de acceso estrictos ayuda a garantizar que solo usuarios autorizados puedan interactuar con los sistemas críticos.

Estrategias:

- Aplicar el principio de mínimo privilegio, y otorgarle a los usuarios solo los permisos necesarios para realizar su trabajo.

- Utilizar autenticación multifactor (MFA) para acceder a sistemas sensibles.

- Implementar políticas de acceso basadas en roles (RBAC) para gestionar los permisos según las funciones del usuario.

Estas recomendaciones no solo refuerzan la protección de la infraestructura tecnológica, sino que también se alinean con las 10 acciones para proteger los datos personales clave, donde cada medida contribuye a blindar la información frente a incidentes de seguridad.

¿Cuándo y cómo utilizar VPN y cifrado de datos para máxima protección?

Las redes privadas virtuales (VPN) y el cifrado de datos son herramientas muy importantes para proteger la información sensible. Estos sistemas son esenciales para mantener la confianza de clientes y socios, así como para cumplir con regulaciones de seguridad.

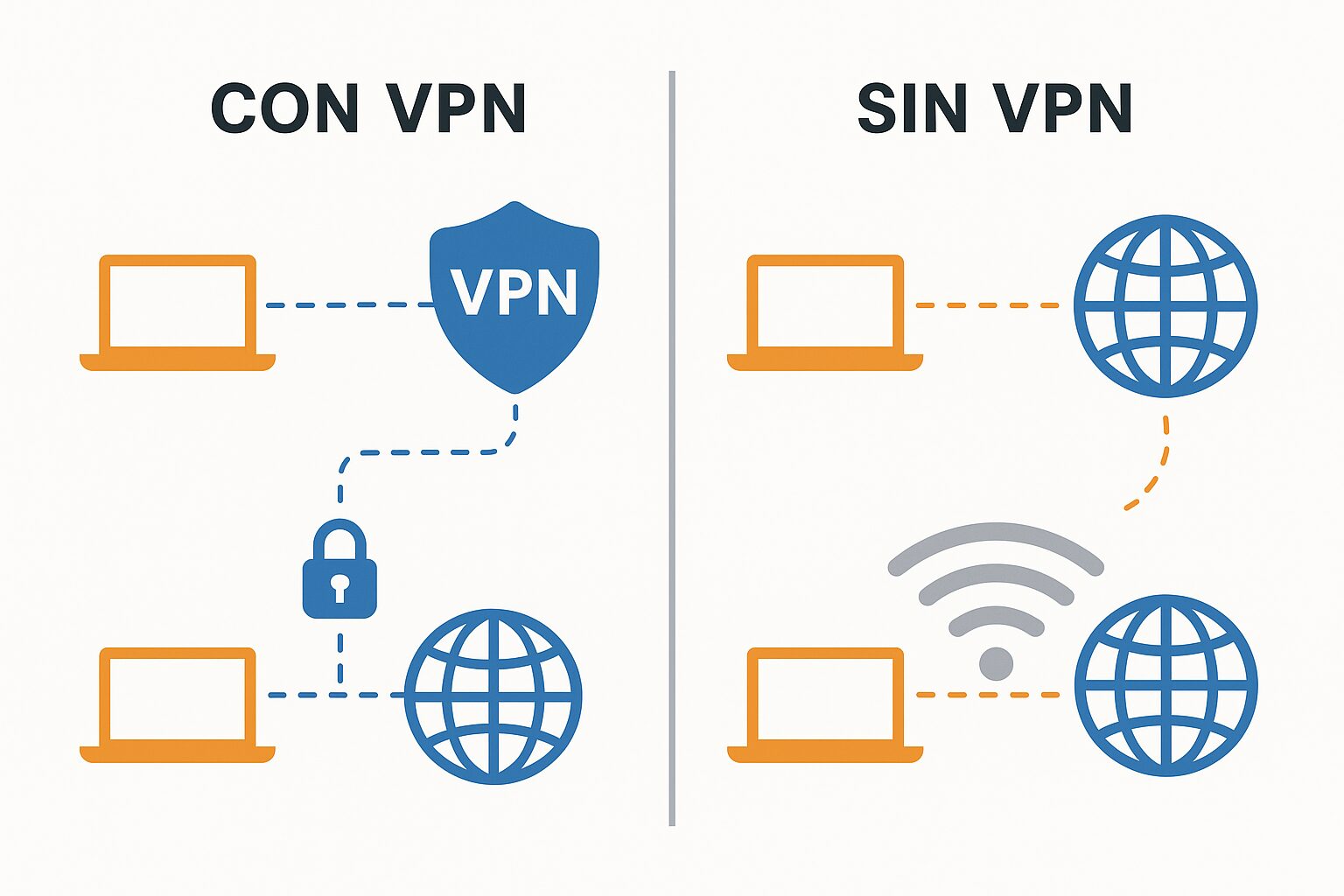

¿Qué es una VPN y cómo protege los datos?

Una VPN es una tecnología que crea una conexión segura y cifrada entre el dispositivo del usuario y la red corporativa. Esto es particularmente útil cuando se accede a la red desde ubicaciones remotas o redes públicas, como cafeterías o aeropuertos, donde la seguridad puede ser limitada.

Al utilizar una, los datos transmitidos están protegidos contra posibles interceptaciones, lo que refuerza de manera directa las buenas prácticas recomendadas dentro de las 10 acciones para proteger los datos personales clave en cualquier organización.

Beneficios:

- Seguridad en redes públicas: protege la información cuando se utiliza Wi-Fi público y evita que terceros puedan interceptar los datos.

- Acceso remoto seguro: posibilita a los empleados acceder a la red corporativa de forma segura desde cualquier ubicación.

- Enmascaramiento de IP: oculta la dirección IP del usuario, lo que dificulta el rastreo de su actividad en línea.

¿Qué es el cifrado de datos y por qué es esencial?

El cifrado de datos es el proceso de convertir la información legible en un formato ilegible para personas no autorizadas. Esto asegura que, incluso si los datos son interceptados, no puedan ser leídos sin la clave de descifrado adecuada.

Áreas donde aplicar el cifrado:

- Datos en reposo: cifrar la información almacenada en servidores o dispositivos para protegerla en caso de pérdida o robo.

- Datos en tránsito: utilizar protocolos seguros como HTTPS o VPN para cifrar los datos mientras se transmiten a través de redes.

- Datos en uso: aplicar cifrado en aplicaciones que procesan datos sensibles para proteger la información durante su manipulación.

Con VPN vs. sin VPN

| Aspecto | Con VPN | Sin VPN |

|---|---|---|

| Seguridad | Cifrado fuerte, protege en redes públicas | Datos expuestos, alto riesgo de interceptación |

| Acceso remoto | Seguro desde cualquier lugar | Riesgo elevado en redes no seguras |

| Privacidad | Oculta IP y navegación | Actividad rastreable fácilmente |

| Cumplimiento normativo | Facilita el cumplimiento de regulaciones | Posible incumplimiento por falta de protección |

| Recomendación general | Muy recomendado para entornos laborales y remotos | Desaconsejado sin medidas adicionales de seguridad |

Recomendaciones para una implementación efectiva

Para garantizar una protección máxima hay que considerar las siguientes recomendaciones:

- Adoptar protocolos de cifrado robustos: utilizar estándares como AES-256 para el cifrado de datos, que ofrecen un alto nivel de seguridad.

- Implementar autenticación multifactor (MFA): añadir una capa adicional de seguridad antes de conceder acceso a la red.

- Mantener actualizados los sistemas y aplicaciones: aplicar parches de seguridad y actualizaciones regularmente para proteger contra vulnerabilidades conocidas.

- Capacitar a los empleados: proporcionar formación sobre buenas prácticas de seguridad y concienciar sobre los riesgos asociados con el acceso no seguro a la red.

¿Qué políticas deben formalizarse para el manejo y eliminación de datos en dispositivos obsoletos?

La correcta gestión de los datos en dispositivos obsoletos es esencial para proteger la información sensible de una empresa y cumplir con las normas de seguridad y privacidad. De hecho, dentro de las 10 acciones para proteger los datos personales clave, la eliminación segura de información en equipos fuera de uso ocupa un lugar central para reducir riesgos de filtración.

Establecer una política interna de eliminación de datos

Es fundamental contar con una política que regule cómo se gestionan y eliminan los datos de los dispositivos obsoletos.

Esta debe incluir:

- Inventario regular de dispositivos: mantener un registro actualizado de todos los dispositivos que contienen datos confidenciales.

- Métodos claros de eliminación: definir procedimientos específicos para la eliminación de datos según el tipo de dispositivo.

- Procedimientos para equipos usados en teletrabajo: establecer protocolos para la gestión de dispositivos que se utilizan fuera de las instalaciones corporativas.

- Formación para empleados: capacitar al personal sobre cómo manejar datos sensibles y qué hacer con los dispositivos obsoletos.

Aplicar métodos seguros de destrucción de datos

Eliminar datos de forma segura es importante para evitar que información confidencial sea recuperada.

Los métodos recomendados incluyen:

- Destrucción física: trituración o desmagnetización de discos duros y otros medios de almacenamiento.

- Eliminación digital: uso de software especializado para sobrescribir los datos múltiples veces. Esto asegura que no puedan ser recuperados.

Estos métodos deben alinearse con las mejores prácticas de la industria y las normas vigentes.

Implementar capacidades de borrado remoto

Para dispositivos móviles o portátiles, es recomendable habilitar funciones que permitan borrar los datos de forma remota en caso de pérdida o robo.

Esto puede lograrse mediante:

- Software de gestión de dispositivos móviles (MDM): herramientas que gestionan y protegen los dispositivos de la empresa.

- Aplicaciones específicas: herramientas diseñadas para permitir el borrado remoto de datos en dispositivos móviles.

Cumplir con regulaciones

Es fundamental que las políticas de manejo y eliminación de datos estén alineadas con las leyes y regulaciones aplicables, como:

- Reglamento General de Protección de Datos (RGPD): normativa de la Unión Europea que establece directrices para la protección de datos personales.

- Ley de Portabilidad y Responsabilidad de Seguro de Salud (HIPAA): Ley estadounidense que establece estándares para la protección de información médica.

- Ley Federal de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP): normativa mexicana que regula el tratamiento legítimo, controlado e informado de los datos personales para garantizar la privacidad de las personas.

Cumplir con estas regulaciones demuestra el compromiso de una empresa con la protección de la privacidad y la seguridad de los datos.

Realizar auditorías y revisiones periódicas

Es recomendable llevar a cabo auditorías regulares para evaluar la efectividad de las políticas implementadas y realizar ajustes según sea necesario.

Las auditorías deben:

- Evaluar el cumplimiento: verificar que los procedimientos de eliminación de datos se estén siguiendo correctamente.

- Identificar áreas de mejora: detectar posibles debilidades en las políticas y proponer soluciones.

- Actualizar procedimientos: ajustar las políticas para adaptarse a cambios tecnológicos o regulatorios.

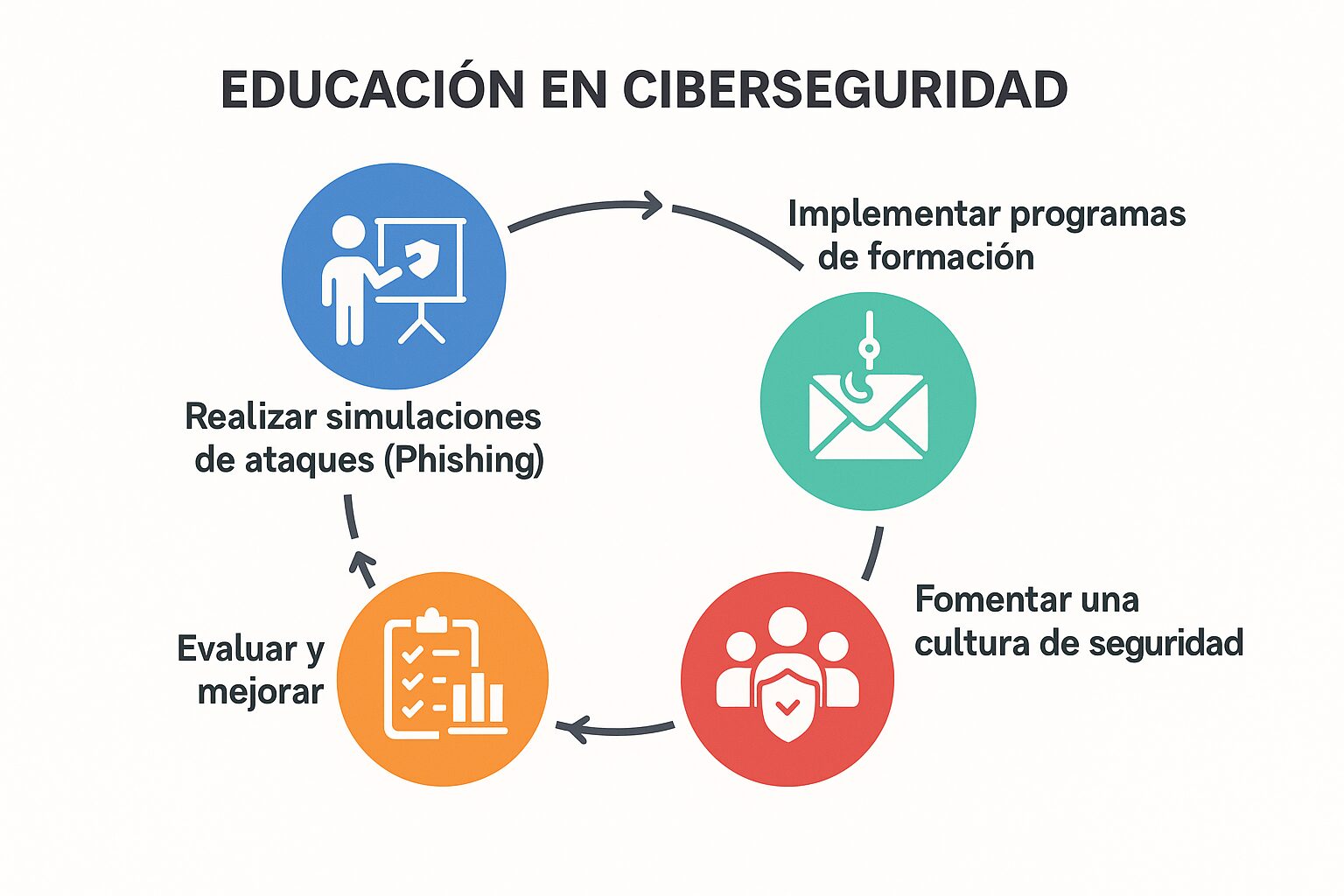

¿Cómo educar y concienciar a su equipo para minimizar riesgos por error humano?

Los errores humanos son responsables de hasta el 95% de las violaciones de seguridad en las empresas. Por lo tanto, la educación de los equipos resulta fundamental para fortalecer la ciberseguridad y proteger los activos digitales.

Implementar programas de formación

La capacitación regular resulta útil para mantener al equipo informado sobre las últimas amenazas y mejores prácticas de seguridad.

Estos programas deben incluir:

- Reconocimiento de amenazas comunes: phishing, malware, ingeniería social, etc.

- Uso adecuado de contraseñas: creación de contraseñas fuertes y únicas, y uso de gestores de contraseñas.

- Prácticas de navegación segura: evitar sitios web no seguros y descargar archivos de fuentes confiables.

- Políticas de uso de dispositivos: normas claras sobre el uso de dispositivos personales y corporativos.

La formación debe ser interactiva y adaptada a las necesidades específicas de cada equipo o departamento.

Realizar simulaciones de ataques (Phishing)

Las simulaciones periódicas de ataques de phishing posibilitan evaluar la capacidad del equipo para identificar y reaccionar ante intentos de fraude.

Estas prácticas ayudan a:

- Aumentar la conciencia sobre tácticas de ingeniería social.

- Identificar áreas de mejora en la respuesta del equipo.

- Reforzar comportamientos seguros mediante retroalimentación constructiva.

En este punto, es importante recordar que entre las 10 acciones para proteger los datos personales clave, las simulaciones de ataque se destacan porque transforman el conocimiento teórico en práctica real.

Fomentar una cultura de seguridad

La ciberseguridad debe ser vista como responsabilidad de todos.

Para ello, se recomienda:

- Involucrar a la alta dirección: el liderazgo debe predicar con el ejemplo y apoyar las iniciativas de seguridad.

- Establecer canales de comunicación abiertos: facilitar que los empleados informen sobre incidentes o sospechas sin temor a represalias.

- Reconocer y recompensar comportamientos seguros: implementar programas de incentivos para motivar la adopción de buenas prácticas.

Evaluar y mejorar

Es esencial medir la efectividad de las iniciativas de concienciación mediante:

- Encuestas y cuestionarios: obtener retroalimentación del equipo sobre la formación recibida.

- Análisis de incidentes: revisar los errores ocurridos para identificar causas y áreas de mejora.

- Ajustes en los programas de formación: actualizar los contenidos y métodos según las necesidades cambiantes.

¿Qué KPIs deberían seguir para medir la eficacia de estas 10 acciones?

Para evaluar el impacto de las iniciativas de ciberseguridad, es de vital importancia contar con indicadores clave de rendimiento (KPIs) que proporcionen una visión clara y cuantificable del desempeño.

Estos son algunos de los KPIs recomendados, organizados por área de acción:

Autenticación Multifactor (MFA)

- Porcentaje de usuarios con MFA habilitado: indica el nivel de adopción de MFA en la organización.

- Número de intentos de acceso bloqueados por MFA: mide la efectividad de MFA en la prevención de accesos no autorizados.

Gestión de incidentes

- Número total de incidentes de seguridad: proporciona una visión general de la cantidad de incidentes ocurridos.

- Tiempo medio para detectar (MTTD): evalúa la rapidez con la que se identifican los incidentes.

- Tiempo medio para responder (MTTR): mide la eficacia en la resolución de incidentes.

Actualizaciones y parches

- Porcentaje de sistemas con actualizaciones al día: refleja el nivel de cumplimiento en la aplicación de parches.

- Número de vulnerabilidades críticas sin parchear: indica posibles áreas de riesgo debido a la falta de actualizaciones.

Antivirus y protección endpoint

- Porcentaje de dispositivos con antivirus actualizado: muestra el nivel de protección en los endpoints.

- Número de amenazas detectadas y bloqueadas por el antivirus: mide la efectividad del software antivirus implementado.

Cifrado de datos

- Porcentaje de datos sensibles cifrados: indica el nivel de protección de la información crítica.

- Número de accesos no autorizados a datos cifrados: evalúa la seguridad de los datos cifrados.

Concienciación y formación

- Tasa de finalización de programas de formación en seguridad: mide el compromiso del personal con la capacitación en ciberseguridad.

- Porcentaje de empleados que identifican correctamente intentos de phishing: evalúa la efectividad de la formación en la detección de amenazas.

Políticas y procedimientos

- Número de políticas de seguridad revisadas y actualizadas: indica el nivel de actualización de las políticas internas.

- Porcentaje de empleados que reconocen y comprenden las políticas de seguridad: evalúa la efectividad de la comunicación interna sobre políticas de seguridad.

Gestión de accesos

- Número de accesos privilegiados revisados periódicamente: mide la supervisión de accesos críticos.

- Porcentaje de accesos no autorizados detectados y gestionados: indica la eficacia en la gestión de accesos y la detección de actividades sospechosas.

Es importante tener en cuenta que la implementación y seguimiento de estos KPIs se alinea directamente con las 10 acciones para proteger los datos personales clave, ya que miden la efectividad de cada medida y garantizan que los datos sensibles estén resguardados de manera integral.