El masivo hackeo que sufrió Twitter ayer se transformó rápidamente en el suceso de ciberseguridad más famoso del año. Sus efectos —por ahora mínimos— aún podrían seguir escalando. Las principales interrogantes que levanta son: ¿Podría haberse evitado? ¿Deben estar alerta otras empresas frente a ataques de este tipo? ¿Qué consecuencias enfrentará ahora Twitter?

Incidentes como el robo de credenciales, ataques DDoS y fraudes de phishing son frecuentes tanto para empresas como para usuarios comunes y corrientes; pero un ataque con el volumen, coordinación y modus operandi del que aquejó ayer a la red social liderada por Jack Dorsey (cuyo nombre de usuario, @Jack, también fue secuestrado) no tiene precedentes.

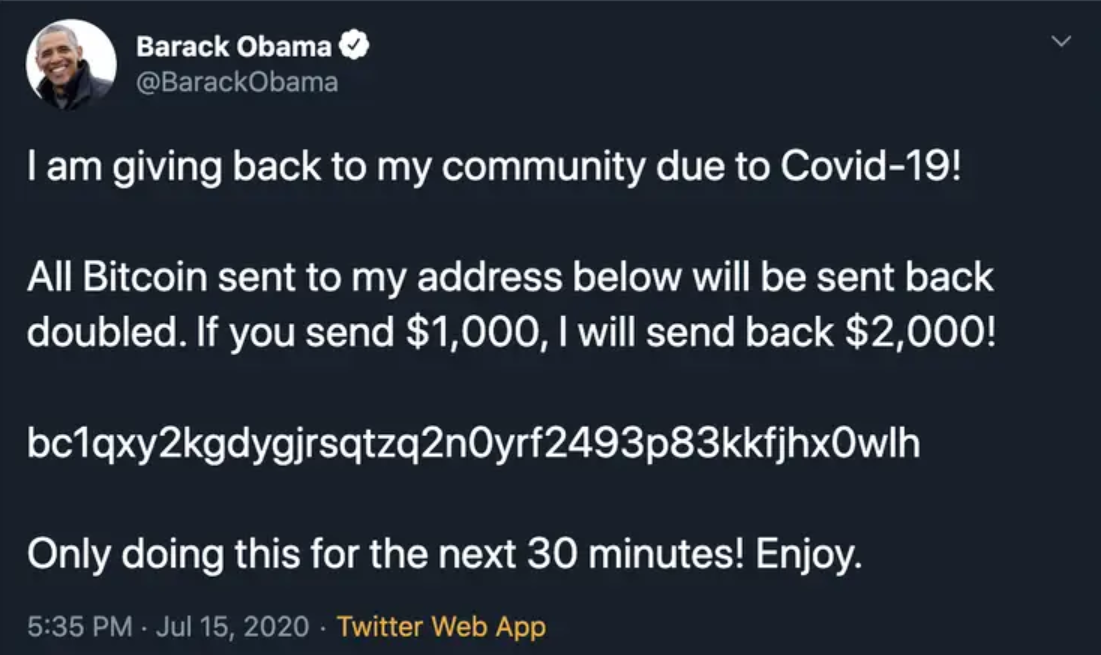

Durante el espacio de unos minutos, cuentas como la del candidato a la presidencia de Estados Unidos, John Biden, el multimillonario CEO de Tesla, Elon Musk, y el artista Kanye West, prometieron simultáneamente regalar criptomonedas a quienes donaran dinero para una campaña en alivio de las consecuencias del COVID-19. Para mayor credibilidad, también se incluyeron cuentas de plataformas de comercio, como @Coinbase, @Binance, @Gemini, @KuCoin y @Bitfinex. En conjunto, los perfiles afectados tenían decenas de millones de seguidores.

Los estafadores, de acuerdo con registros públicos que genera invariablemente el blockchain, alcanzaron a acumular más de $100,000 dólares antes de que Twitter respondiera suspendiendo la capacidad de publicar de sus usuarios verificados.

Si bien no están completamente claros los métodos que se utilizaron para ejecutar el ataque, la investigación interna de Twitter indicó que fue “un ataque coordinado de ingeniería social que afectó a algunos de nuestros empleados con acceso a sistemas y herramientas internas”. Dichas herramientas tenían la capacidad de tomar control de cuentas ajenas, sin necesitar siquiera de acceder a contraseñas o reiniciarlas. Bajo esta tesis, los cibercriminales habrían obtenido el dominio del sistema luego de engañar a uno o más empleados para que entregaran sus credenciales.

Twitter afirma que la agresión fue ejecutada por agentes externos a la compañía, pero las características y nivel de coordinación del ataque han levantado sospechas al respecto. Diversos expertos coinciden en que, para conseguir algo así, hizo falta la participación de empleados de la propia empresa. El bajo monto obtenido hasta ahora por los estafadores también es motivo de suspicacia. ¿Vale la pena organizar un ataque así de público y complejo solo por $100,000 dólares? Quizá se trata de uno de esos ataques que esconden otro más grave.

Se pudo esquivar la bala

Si bien no hay solución completamente segura, el hecho ha puesto en la mira a las políticas de ciberseguridad de Twitter. Aun si la vulneración fue consecuencia de un acto no malicioso por parte de un empleado, o si en efecto los hackers contaron con apoyo desde dentro, lo cierto es la tecnología y protocolos para mitigar las consecuencias del ataque existen y pudieron haber limitado su alcance mucho más rápido de lo que se hizo.

De acuerdo con Mario Cinco, ingeniero de Ventas para México y América Central de Forcepoint, las herramientas para anticiparse a los comportamientos inusuales y sospechosos existen y son lo suficientemente robustas. “Hoy es posible monitorear y analizar una gran cantidad de datos en tiempo real. Esto permite generar alertas tempranas, en cosa de segundos, que podrían haber mitigado mejor el ataque. Pero eso es reactivo. Algo importante es que hay que monitorear también el “sentimiento” de los colaboradores y usuarios internos de la compañía. Los empleados estresados, deprimidos o en un estado de urgencia son mucho más susceptibles a caer en un fraude de este tipo. La tecnología sí nos permite hacer este tipo de análisis”, comentó el experto.

Por otro lado, Vicente Amozurrutia, director regional de RSA Security para Mexico, América Central y el Caribe, cree que las posibilidades de que haya sido un actor interno el protagonista del ataque son muy altas. La responsabilidad, de todas formas, es de las políticas de seguridad. “No existe nunca un nivel absoluto de seguridad, a prueba de todo, pero esto sin lugar a dudas es una falla de seguridad de Twitter. Conforme se vaya liberando más información se definirá bien, pero el incidente podría haberse evitado”, afirmó.

Si bien es difícil que organizaciones de otros giros y tamaños se vean afectadas por un ataque así de masivo y coordinado, los expertos en ciberseguridad consultados para este artículo coinciden en que todo tipo de empresas pueden y deben estar alerta. “Este suceso es claramente de los que hay que analizar y extraer mejores prácticas para la empresa. Cualquier industria debe sacar provecho de estos incidentes para reforzar su ciberseguridad. La tecnología, por lo menos, está”, indicó Cinco.

Amozurrutia hzo mención de una estrategia de ataque similar que está en boga actualmente en México: la venta falsa de flotillas. Los criminales se hacen pasar por marcas confiables y reconocidas, que simulan estar vendiendo su flotilla vehicular por renovación, a precios muy bajos. Su objetivo es recibir rápidamente un depósito para asegurar la compra de los vehículos, y luego desaparecen.

Por fortuna, las herramientas de protección existen. Amozurrutia recomienda, de entrada, gestionar continuamente el riesgo digital y optar por las herramientas de seguridad que mejor se adapten a las necesidades de la empresa. En este caso, los sistemas de analítica de comportamiento, como prevención de fraude, protección de marca y protección de personas podrían haberse adelantado al ataque o mitigado sus impactos.

“No creo que estemos viendo algo nuevo, sino más bien una transformación o adaptación de ataques muy utilizados”, comentó Cinco. “Las empresas deben estar siempre al pendiente de las modalidades de los ciberataques en otras industrias, una práctica vital para la seguridad. Es cierto que los ataques han aumentado en la pandemia y, por lo mismo, prepararse más que nunca es fundamental para todos”.

En cuanto a las consecuencias para Twitter, aún es difícil pronunciarse. La empresa sufrió una caída de más de cinco puntos en la Bolsa tras el ataque, pero esta mañana ya había recuperado lo perdido. Conforme se desvelen mayores datos y avance la investigación, IT Masters Mag seguirá reportando.

In fraganti: Las personas son el nuevo perímetro de la seguridad