Cualquier organización debería contar con un plan de contingencia ante una filtración de datos porque, en materia de ciberseguridad, la prevención no basta.

Según el informe Cost of a Data Breach 2024 de IBM, el costo promedio global de una filtración de datos alcanzó los USD 4,88 millones. Este informe también señala que los incidentes con ciclos de vida largos (identificación + contención de brechas) —más de 200 días— tienden a tener costos aún mayores (USD 5,46 millones).

En México, Fortinet reportó que durante 2024 hubo 324.000 millones de intentos de ciberataques registrados, según el Global Threat Landscape Report 2025. Esto sitúa al país como uno de los principales objetivos de ataques en América Latina, destacando un aumento notable en frecuencia, sofisticación y métodos automatizados.

Estos datos subrayan la importancia de contar con estrategias sólidas para responder ante incidentes que comprometan la seguridad del software y de los datos.

Índice de temas

¿Qué es un plan de contingencia ante una filtración de datos?

Un plan de contingencia ante una filtración de datos es un conjunto de medidas organizadas para responder rápidamente a incidentes de ciberseguridad y reducir su impacto en la operación y en la reputación de la empresa.

Un plan de contingencia ante filtraciones integra preparación, detección, respuesta y recuperación como parte del ciclo de gestión de riesgos y no como tareas aisladas.

Aquí las organizaciones pueden tener en cuenta la guía actualizada NIST SP 800-61r3 que alinea la respuesta a incidentes con las seis funciones del NIST CSF 2.0 (Gobernar, Identificar, Proteger, Detectar, Responder, Recuperar) y enfatiza la mejora continua para reducir impacto y tiempos de contención.

Va más allá de la simple reacción: promueve una cultura de prevención y recuperación que garantice la continuidad operativa, la protección de datos confidenciales y el cumplimiento de normativas legales.

Implementar este tipo de planes es fundamental para las organizaciones que buscan protegerse frente a los crecientes riesgos de ciberataques dirigidos, vulneraciones de sistemas y errores humanos.

¿Cuáles son los componentes clave de un plan de contingencia ante la filtración de datos?

Un plan de contingencia efectivo se construye sobre elementos básicos que permiten a la organización detectar, contener y recuperarse de un incidente de seguridad de manera ordenada. Entre los componentes principales se encuentran:

1. Hacer un inventario

El primer paso es determinar qué datos y sistemas han sido comprometidos. Esto incluye identificar:

- Qué procesos de negocio han sido interrumpidos.

- Qué sistemas de la arquitectura tecnológica han sido afectados.

Además, contar con una clasificación de datos crítica permite priorizar las acciones de recuperación.

2. Revisar los requerimientos regulatorios

Cumplir con la normativa local e internacional es esencial. En México, la Ley de Protección de Datos Personales en Posesión de los Particulares (LFPDPPP) exige el almacenamiento de datos críticos fuera de línea durante al menos un año. Ignorar estas disposiciones puede derivar en multas significativas y daños reputacionales.

A nivel internacional, marcos como el Reglamento General de Protección de Datos (RGPD) de la Unión Europea exigen notificar a la autoridad de control las brechas de seguridad en no más de 72 horas desde su detección. Esto subraya la importancia de una respuesta ágil y coordinada para cumplir con la ley y evitar sanciones.

3. Involucrar a las autoridades

Las organizaciones, especialmente en sectores como la banca, energía y salud, deben notificar a las autoridades regulatorias pertinentes. Según el Instituto Nacional de Transparencia, el cumplimiento de protocolos de reporte es clave para evitar sanciones adicionales y demostrar proactividad en la gestión del incidente.

4. Recaudar evidencia

La recopilación de evidencias es crucial para determinar la naturaleza del ataque y sus implicaciones legales. Contar con registros detallados permite identificar los métodos de ataque y preparar la defensa ante posibles litigios.

5. Sistemas de redundancia

Los sistemas afectados deben ser puestos en cuarentena para evitar la propagación del ataque. Tener sistemas de respaldo permite que las operaciones continúen mientras se realiza el análisis forense.

6. Herramientas de rastreo

Contar con tecnologías que permitan rastrear el punto de entrada del ataque y su propagación dentro de la red es fundamental. Herramientas como SIEM (Security Information and Event Management) facilitan este análisis.

| Elemento del plan | Qué debe incluir | Beneficio para la empresa |

|---|---|---|

| Comunicación interna y externa | Protocolos de notificación a empleados, clientes, proveedores y autoridades regulatorias. | Reduce el pánico, protege la reputación y asegura cumplimiento normativo. |

| Roles y responsabilidades | Equipo de respuesta a incidentes, líderes de área y responsables de continuidad de negocio. | Evita confusión, acelera decisiones y garantiza coordinación eficiente. |

| Backups y redundancia | Copias de seguridad periódicas, almacenamiento fuera de línea y sistemas alternos en la nube. | Asegura la continuidad operativa y minimiza pérdidas de datos críticos. |

| Monitoreo y detección | Herramientas SIEM, alertas en tiempo real y auditorías regulares. | Identifica amenazas rápidamente y limita el alcance del ataque. |

| Regulación y cumplimiento | Referencia a normativas locales (ej. LFPDPPP en México) e internacionales (GDPR, HIPAA). | Evita sanciones, asegura transparencia y mejora la confianza de clientes e inversionistas. |

| Capacitación del personal | Simulacros, campañas de concientización, entrenamientos en phishing y ransomware. | Disminuye el riesgo de errores humanos y fortalece la primera línea de defensa. |

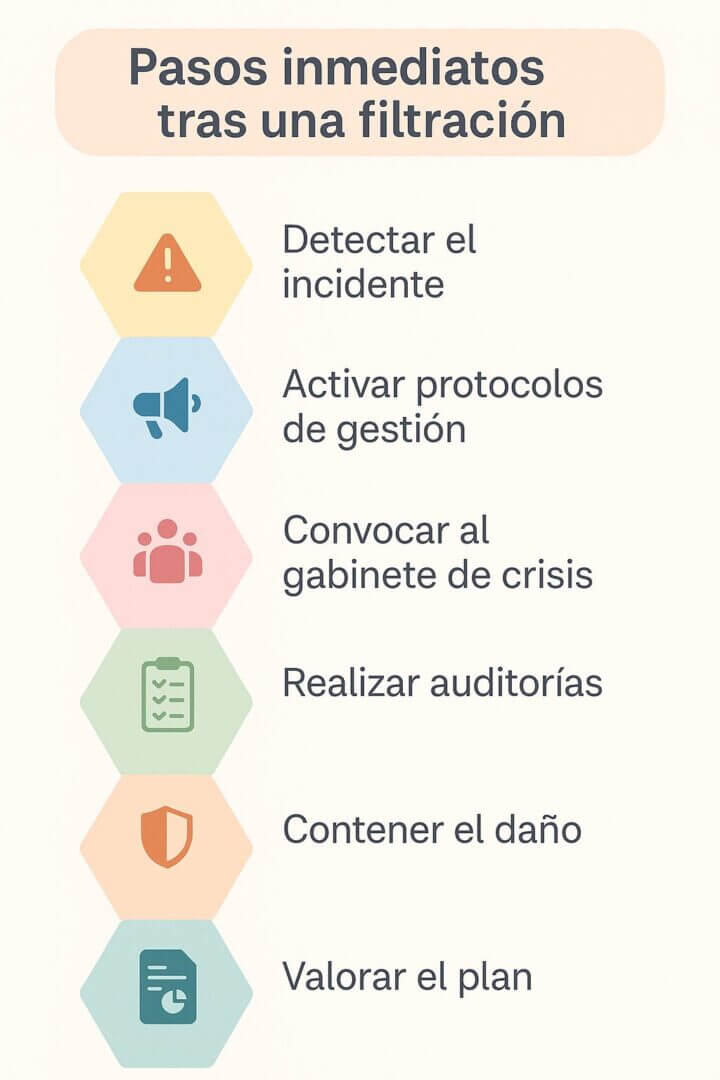

¿Cuáles son los seis momentos clave después de una filtración de datos?

Tras un ataque o fuga de información, las empresas deben seguir fases estructuradas que aseguren una respuesta coherente, desde la detección hasta la evaluación final.

El Instituto Nacional de Ciberseguridad (Incibe) recomienda dividir la gestión del incidente en seis fases:

- Fase inicial: Detectar el incidente, alertar internamente y activar protocolos de gestión.

- Fase de lanzamiento: Convocar al gabinete de crisis y coordinar las primeras acciones.

- Fase de auditoría: Realizar auditorías internas y externas para evaluar el alcance del incidente.

- Fase de evaluación: Revisar los informes preliminares y definir las acciones correctivas.

- Fase de mitigación: Ejecutar las medidas planificadas para contener el daño.

- Fase de seguimiento: Valorar los resultados del plan y proponer mejoras continuas.

¿Por qué es importante la formación en ciberseguridad para prevenir filtraciones de datos?

La capacitación en ciberseguridad reduce errores humanos, refuerza la cultura de prevención y convierte a los empleados en la primera barrera frente a ataques.

Los empleados son la primera línea de defensa en cualquier organización. Estudios de Cybersecurity Ventures estiman que el 90% de los ciberataques exitosos comienzan con errores humanos.

Invertir en programas de formación y simulacros de ataque mejora la capacidad de respuesta y minimiza los riesgos. Evita, sin lugar a dudas, problemáticas que pueden perjudicar gravemente a las empresas.

Existen muchos casos. Uno de los más emblemáticos es el de Change Healthcare, que fue víctima de un ataque de ransomware perpetrado por el grupo BlackCat (ALPHV), que afectó aproximadamente a 190 millones de personas en Estados Unidos.

La Asociación Americana de Hospitales (AHA) señaló que el ciberataque contra Change Healthcare en febrero de 2024 “interrumpió las operaciones de salud a una escala nacional sin precedentes, poniendo en peligro el acceso de los pacientes a la atención, afectando funciones clínicas críticas y amenazando la solvencia de los proveedores”.

Los atacantes accedieron inicialmente mediante credenciales comprometidas en un servidor que no contaba con autenticación multifactor (MFA), lo que permitió propagar el ataque.

Como consecuencia, múltiples proveedores médicos quedaron incapacitados para procesar reclamaciones, los pagos se retrasaron y los sistemas críticos estuvieron fuera de servicio durante semanas. Además, Change Healthcare pagó USD 22 millones como rescate, aunque el daño en reputación, cumplimiento legal y operatividad fue profundo.

Este caso ilustra por qué un plan de contingencia no puede ser reactivo: debe contemplar detección temprana, autenticación fuerte, planes de respaldo, restauración operativa y mecanismos legales/regulatorios listos para activarse.

Tendencias recientes de ciberataques: casos clave

En 2024, Cloudflare reportó un récord al mitigar un ataque DDoS de 5.6 Tbps (terabits por segundo), uno de los más grandes jamás detectados, que duró apenas unos segundos pero puso en evidencia lo rápido que los ataques volumétricos pueden abrumar infraestructuras.

Este tipo de ataques masivos obliga a que los planes de contingencia consideren escalabilidad inmediata y mecanismos automáticos de mitigación.

En el mismo año, Cloudflare bloqueó más de 21.3 millones de ataques DDoS en total, un incremento del 53% respecto al año anterior, con un promedio de miles de ataques por hora.

En México y América Latina, el ransomware continúa siendo una amenaza creciente. De acuerdo con el Panorama de Amenazas 2024 de Kaspersky, entre junio de 2023 y julio de 2024 se registraron 1.185.242 ataques de ransomware en América Latina, lo que implica un aumento del 2,8 % respecto al año anterior.

“El número de ataques de ransomware sigue ocupando una posición preocupante en el panorama de ciberseguridad en la región. Con este peligroso malware la ciberdelincuencia impide el acceso a datos importantes y exige rescates, lo que puede causar daños financieros y de reputación a las empresas“, comparte Fabio Assolini, director del Equipo Global de Investigación y Análisis de Kaspersky para América Latina.

Bajo la misma línea, sostiene que estas cifras del panorama de amenazas “son una advertencia para intensificar la prevención contra las tácticas cada vez más sofisticadas de los cibercriminales”.

México figura entre los países más afectados, junto con Brasil, Ecuador y Colombia, reflejando la necesidad de que las empresas fortalezcan sus defensas, detección y recuperación ante estos incidentes.

“América Latina sigue mostrando un aumento en la detección de ataques y, aunque las fuerzas de seguridad internacionales están haciendo su parte, los delincuentes son ingeniosos y siempre consiguen llegar a sus víctimas, ya sea creando nuevos grupos o nuevas amenazas”, enfatiza Assolini en el estudio.

Además, se estima que las pérdidas por ataques de gran escala en 2024 superaron los 14 mil millones de pesos y hasta un 97% de las empresas mexicanas reportaron al menos un incidente de ciberseguridad grave.

Estas tendencias muestran algunas enseñanzas clave para empresas B2B: un plan de contingencia debe incluir la auto-mitigación frente a DDoS, resiliencia en ambientes cloud, rápida respuesta ante ransomware, actualización constante de equipos/equipos conectados, y comunicación clara con clientes y reguladores cuando hay filtraciones o interrupciones de servicio.

¿Cómo se aplica un plan de contingencia en un caso de ransomware?

Uno de los mayores riesgos actuales es el ransomware, un tipo de malware diseñado para cifrar datos y exigir un rescate. Este puede ilustrar cómo un plan de contingencia permite responder con rapidez, contener el ataque y asegurar la recuperación de datos críticos.

Las empresas deben implementar estrategias como:

- Uso de autenticación multifactor.

- Mantenimiento de sistemas y software actualizados.

- Copia de seguridad regular de datos críticos.

Para más información sobre cómo prevenir ataques de ransomware, consulta nuestra guía práctica sobre ransomware.

Un plan de contingencia bien diseñado no solo protege a las organizaciones de los impactos inmediatos de una filtración de datos, sino que refuerza su resiliencia frente a futuros incidentes. En un entorno cada vez más digitalizado, invertir en ciberseguridad es esencial para garantizar la sostenibilidad operativa y proteger la confianza de los clientes.

Preguntas frecuentes sobre los planes de contingencia

¿Cuál es la diferencia entre un plan de contingencia y un plan de respuesta a incidentes?

Un plan de contingencia abarca la preparación, continuidad y recuperación operativa, mientras que el plan de respuesta a incidentes se centra en la contención inmediata. Ambos deben coexistir para garantizar resiliencia organizacional.

¿Cómo adaptar un plan de contingencia para entornos de nube híbrida?

Los entornos de nube híbrida requieren integrar recuperación de datos tanto en infraestructura local como en servicios cloud. Se recomienda aplicar marcos como el NIST SP 800-34 adaptados al entorno multicloud.

¿Qué errores comunes se deben evitar al implementar un plan de contingencia?

Errores frecuentes incluyen falta de pruebas, ausencia de roles definidos y subestimar el factor humano. Según Gartner, el 70 % de los planes fallan por falta de actualización o entrenamiento.

¿Qué indicadores ayudan a medir la eficacia de un plan de contingencia?

Los principales KPIs incluyen el Mean Time to Detect (MTTD), Mean Time to Respond (MTTR), continuidad operativa y cumplimiento normativo. Medir estos factores permite optimizar el plan continuamente.

¿Cómo se integra un plan de contingencia con marcos regulatorios como GDPR o HIPAA?

La integración exige que el plan contemple privacidad, notificación de brechas y retención de datos según la norma aplicable. Por ejemplo, el GDPR exige avisos en 72 horas a autoridades y usuarios afectados.