En 2020, las organizaciones tuvieron que adaptarse rápidamente para proteger en tiempo real su información crítica contra vulnerabilidades ante el aumento de ciberamenazas y el cambio de condiciones en los esquemas laborales.

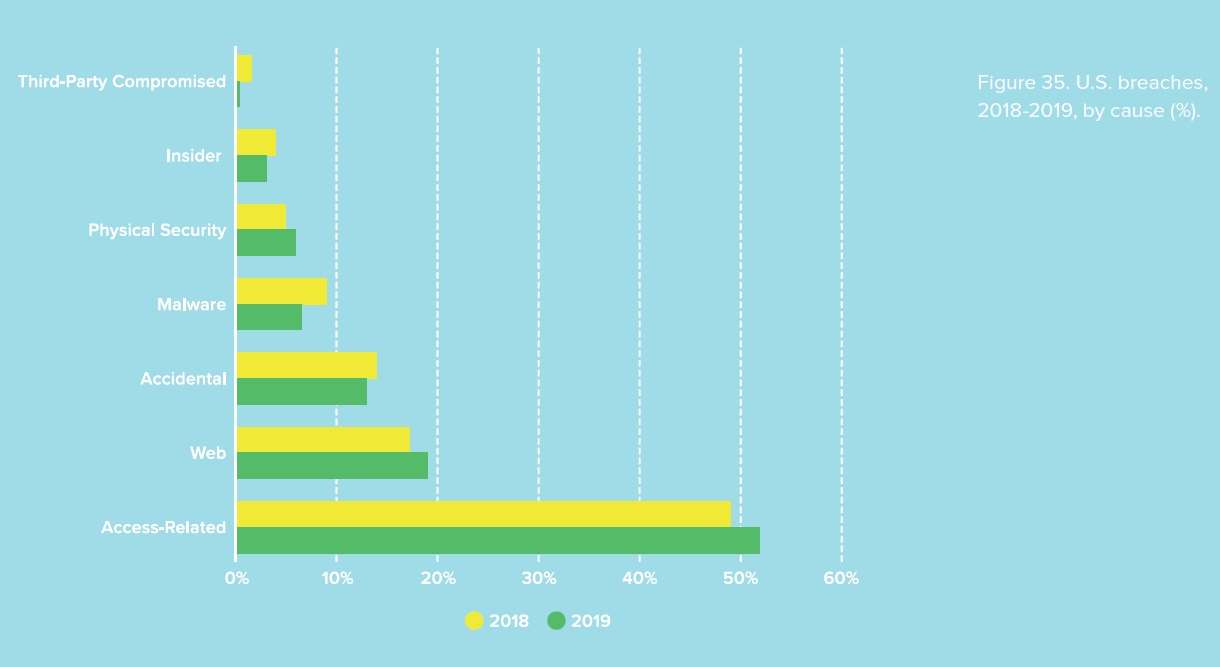

Un poco antes, durante 2018 y 2019, solamente en Estados Unidos el robo de credenciales y el phishing ocasionaron más de la mitad de las vulneraciones de datos dadas a conocer.

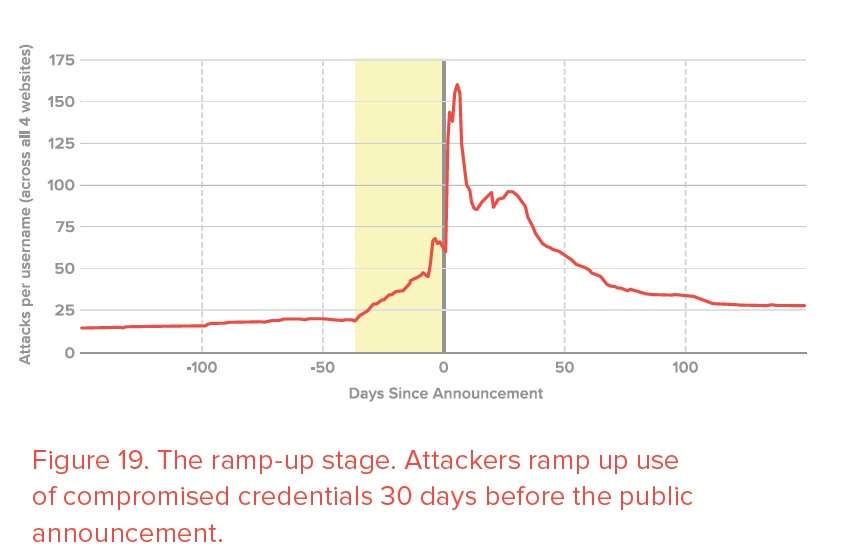

A inicios de 2020, se observó un aumento en este tipo de violaciones a través de phishing, robo de credenciales y ransomware de acuerdo con el 2021 Credential Stuffing Report, realizado por Shape Security, compañía que ahora forma parte de F5.

En el marco del F5 Security Summit México, Sara Boddy, directora senior de F5 Labs, señaló que el estudio encontró que el número total de credenciales robadas en 2020 fue de 1,860 millones. La cifra por sí sola permite entender que los atacantes encuentran mercado para vivir de esos robos, al revenderlos o explotar la información.

Desde hace cinco años investigadores habían detectado que el robo de credenciales era una de las principales ciberamenazas a nivel mundial.

Entre 2018 y 2019, las vulneraciones de datos en Estados Unidos se debieron principalmente a cuestiones relacionadas con el acceso, ataques relacionados con la web, por malware, o bien, por una cuestión de seguridad física.

Índice de temas

Durante el login hay más vulneraciones

Boddy señaló que entre 2018 y 2020, las cinco principales causas-raíz de vulneraciones de API se debieron a:

- 31.3% que no hubo autenticación de usuario

- 19.4% a una mala autenticación

- 17.9% a un mal proceso de autorización

- 11.9% a otra vulnerabilidad

- 6 % a problemas en la configuración

La ejecutiva afirmó que el proceso de login suele ser el principal punto donde se presenta el robo de credenciales, ya que 69% de estas fallas ocurrieron durante el control básico de acceso. De los ataques dirigidos a América Latina, los puertos más vulnerados fueron 5900 con el servicio RFB/VNC; 22 con SSH; 80 con HTTP; 3389, con MS RDP y 23, con Telnet. Esos ataques se originaron principalmente en Chile, Estados Unidos, China, Rusia y el Reino Unido.

Hoy en día, las organizaciones siguen siendo débiles para detectar intrusiones. Es más frecuente que se den cuenta luego de que su información aparece en la Dark Web a que descubran por sí mismas una vulneración.

Cómo evitar el robo de credenciales

En el reporte, F5 recomienda 10 mejores prácticas para que las organizaciones minimicen la amenaza del robo de credenciales:

- Promover el uso de contraseñas únicas. Incentivar el uso de passwords que no se hayan utilizado previamente. 70% de los usuarios recicla sus claves personales, lo cual facilita que sean vulnerables a ataques.

- Ofrecer opciones a los usuarios para que establezcan sus contraseñas. Cuando se establecen parámetros acerca de un determinado número y tipo de caracteres para la creación de contraseñas se busca prevenir que elijan las peores combinaciones, como 123456, password, 111111, u otros similares; sin embargo, esto también reduce las opciones al usuario e incrementa las posibilidades de que un atacante las descubra usando fuerza bruta. Por ello se sugiere que se elija como clave una frase larga.

- Alertar a usuarios y empleados para que no utilicen credenciales que hayan sido comprometidas. Habría que establecer referencias cruzadas de las credenciales de tales usuarios con una ‘lista permitida’ de combinaciones de nombres y contraseñas que hayan sido comprometidas. Una manera sería utilizar un servicio de “dark web” como intermediario para descubrir si determinadas credenciales se han compartido en este tipo de sitios. Aunque también hay que tener presente que por su diseño, es muy complicado hacer búsquedas en la dark web y además, como se detectó en “The Lifecycle of Spilled Credentials”, toma 10 meses en promedio que se publiquen credenciales en foros de la dark web.

- Reducir la retroalimentación. El tiempo es un recurso valioso para un atacante. Una manera de incrementar el tiempo que les lleva lanzar una campaña exitosa de robo de credenciales es reducir la retroalimentación que reciben de intentos fallidos. En vez de decirle si el nombre de usuario o la contraseña fueron incorrectos, el mensaje de error podría decir “falló el registro” o, en otras palabras, la combinación de usuario y contraseña no existe en el sistema.

- Observar los patrones diurnos. El sueño permite distinguir a los seres humanos de los bots. Los clientes legítimos suelen despertar por las mañanas, realizar sus actividades durante el día y descansar por las noches. Las organizaciones deberían monitorear tres funciones: login, reseteo de contraseña y creación de cuentas para asegurarse de que los patrones diurnos reflejen las horas lógicas en que sus clientes hacen negocio. Si esto no sucede en tales horarios, la compañía puede estar bajo un ataque sustancial de robo de credenciales.

- Monitorear métricas clave. Atacantes avanzados pueden programar sus ataques durante horarios diurno, por lo que el tráfico en horario de trabajo no significa que no estén ocurriendo los ataques. En este escenario, dos métricas que resultan clave son los intentos exitosos de hacer login y la tasa de solicitud de reseteo de contraseñas. La tasa normal de login exitoso realizado por una persona oscila entre 60% y 80% dependiendo de la industria. Las instituciones financieras tienden a tener mayor tasa exitosa porque los usuarios suelen valorar y recordar sus credenciales de banca en línea. Si en un sitio web o una app cae de repente ese porcentaje a 10% o 15%, podría ser un indicador de que hay atacantes probando credenciales inexistentes. En la segunda métrica, un repunte de solicitudes para cambiar la contraseña podría ser una señal de alerta ante ataques de robo de credenciales.

7. Conectar la seguridad y el fraude con marketing. Los falsos positivos son todo un tema para los equipos que hacen frente a fraudes. Además de impactar las ventas, se corre el riesgo de alienar tanto a clientes como a colegas dentro de las compañías. Para reducir ese riesgo, es importante estar en contacto con equipos dentro de la organización cuyas actividades podrían afectar tráfico humano legítimo. Por poner un ejemplo, un equipo aislado de seguridad podría pensar que un pico en las transacciones del Reino Unido representa un ataque a su sitio, pero se trataba de clientes con un comportamiento fuera de la norma por una razón: justo esa mañana, el área de marketing digital envió una promoción vía correo electrónico ofreciendo vuelos 2×1 a los clientes de aquel lugar, y eso provocó el repunte anormal en el tráfico. A no informar a los equipos de seguridad, estos detuvieron las operaciones de una campaña que pudo alcanzar ventas por miles de dólares.

8. Entrenar al area de marketing. Los equipos de seguridad IT y los de marketing tendrían que trabajar en conjunto. Aunque el área de marketing digital tenga la última palabra cuando se trata de administrar la página web de la compañía, tienen que saber lo necesario para mantener a salvo al sitio y a sus clientes. El área de seguridad debería verificar cualquier plug-in o código que se vaya a agregar al sitio para conocer cualquier mínimo riesgo que pueda involucrar. En años recientes se han registrado vulneraciones debidas a código malicioso que se agregó al sitio porque en su momento se creyó que era script de Google Analytics.

9. Extender las medidas de seguridad a toda la organización. Adoptar métodos para aprovechar todos los data points (con un cumplimiento a las leyes de privacidad de datos) protegiendo la seguridad de los usuarios y previniendo que terceros tomen control de las cuentas de manera fraudulenta. Si un usuario de una aerolínea de Estados Unidos hace login a su cuenta de viajero frecuente en Japón, no necesariamente significa un fraude, la persona puede estar viajando y la aerolínea no tendría porqué bloquear sus transacciones por un cambio de ubicación. Algo diferente sería si ese mismo usuario utiliza su cuenta de bando desde Brasil el mismo día.

10. Trabajar con la aplicación de la ley. Esta es un área de colaboración potencial por parte del sector privado, sobre todo ante la delgada línea que existe entre las actividades de naciones estado y crímenes con finalidad financiera donde resulta prudente esa colaboración con quienes aplican la ley.