La seguridad perimetral es la capa que separa los activos críticos de la empresa de Internet. Define el límite de confianza, controla el tráfico entrante y saliente y reduce la superficie de ataque para proteger datos, sistemas y operaciones.

En la práctica, combina firewalls de nueva generación, IDS/IPS, WAF, segmentación de red, VPN, filtrado DNS y monitoreo continuo. Su objetivo es detener intrusiones, filtrar tráfico ilegítimo y contener incidentes antes de que afecten continuidad, cumplimiento y reputación.

Una visión integral de la ciberseguridad es imprescindible para entender el papel que juega la seguridad perimetral.

Claro que esto se inserta en un esquema mucho más amplio, que es el de los sistemas de seguridad perimetral en general, que abarcan infraestructuras de salud, de servicios y de comunicaciones, aeropuertos, centros de datos, instalaciones logísticas, militares y de gobierno, entre otros.

Según la consultora Exactitude Consultancy, se proyecta que el mercado global de seguridad perimetral alcanzará un valor estimado de USD 6,87 mil millones para 2029, con un crecimiento anual compuesto (CAGR) de aproximadamente 6,1% desde 2022 hasta 2029.

Un pronóstico similar tiene MarketsandMarkets, que afirma que el tamaño del mercado global de seguridad perimetral fue de USD 81.4 mil millones en 2024 y se espera que alcance USD 114.2 mil millones para 2029, creciendo a una tasa anual compuesta del 7.0%.

“En los últimos años, el mundo ha presenciado un enorme aumento de actividades ilegales, violaciones de los sistemas de seguridad, delitos planificados y actividades terroristas, lo que ha generado una mayor concienciación entre la ciudadanía, las industrias y los gobiernos. Como resultado, se implementan diversos sistemas de seguridad en diferentes ubicaciones para fortalecer la seguridad”, aclaran desde Grand View Research.

Más allá de afirmar que se espera que la tasa de crecimiento anual compuesta (CAGR) sea del 9,4% entre 2023 y 2030, desde la consultora comparten que “el creciente coste de implementación de estos sistemas frena el crecimiento del mercado” y agregan: “Además, mejorar la fiabilidad de los sistemas representa otro reto para todos los fabricantes”.

Índice de temas

¿Qué es un perímetro de red informático?

Un perímetro de red informático, también conocido como “perímetro de seguridad informática” o “perímetro de red”, se refiere a la frontera o límite que separa la red interna de una organización de la red externa, que generalmente es la Internet y otras redes no confiables.

El objetivo principal de establecer un perímetro de red es proteger los activos y datos críticos de la organización al controlar y supervisar el tráfico que ingresa y sale de la red interna.

La seguridad perimetral informática trata de la determinación de los límites que constituyen el perímetro para protección de los sistemas de IT ante intrusiones, amenazas o ataques de la ciberdelincuencia, así como evitar que datos confidenciales resulten comprometidos.

Un sistema de seguridad perimetral informática, además de detectar amenazas, lleva a cabo inspecciones y análisis de posibles patrones de ataque a la red. Se le instala entre la red externa y la interna, a manera de barrera de protección.

¿Por qué es importante la seguridad perimetral?

La seguridad perimetral protege la privacidad, confidencialidad e integridad de la información. Estos valores ya no dependen de límites físicos, sino de múltiples capas de protección.

Un sistema de seguridad perimetral es esencial para defender los datos. Además, debe estar siempre actualizado y ser flexible ante nuevos riesgos. Las amenazas no son solo malware o hackers: también provienen del trabajo remoto y de aplicaciones que se mueven entre dispositivos conectados a la red.

La importancia de contar con una seguridad perimetral sólida se entiende mejor si se observan las consecuencias económicas de un ataque. El Cost of a Data Breach Report 2024 de IBM revela que el costo promedio global de una brecha de datos alcanzó los USD 4.88 millones, mientras que en entornos de nube pública se eleva hasta USD 5.17 millones.

Estos números muestran que cada incidente puede poner en riesgo la continuidad del negocio y la confianza de clientes y socios. La seguridad perimetral, al actuar como primera línea de defensa mediante firewalls, IDS/IPS y segmentación de red, ayuda a reducir la superficie de ataque y minimizar la probabilidad de que esas brechas se materialicen.

De hecho, las organizaciones que combinan defensas perimetrales con herramientas de automatización logran un ahorro medio de USD 2.2 millones por incidente según el informe. Esto confirma el impacto directo que una estrategia preventiva puede tener en la rentabilidad y resiliencia de la empresa

¿Cuáles son las principales amenazas a la seguridad perimetral?

- Ataques de Denegación de Servicio (DDoS): Intentos de abrumar la red o los servicios con tráfico malicioso para que se vuelvan inaccesibles.

- Malware: software malicioso diseñado para infiltrarse en sistemas y redes, como virus, troyanos y ransomware.

- Ataques de ingeniería social: engañar a los usuarios para que revelen información confidencial o realicen acciones no deseadas.

- Ataques de fuerza bruta: Intentos repetidos de adivinar contraseñas o claves de acceso.

- Ataques de phishing: correos electrónicos o sitios web falsos diseñados para engañar a las personas y robar información confidencial.

- Explotación de vulnerabilidades conocidas: atacantes que aprovechan las debilidades conocidas en sistemas o aplicaciones no actualizadas.

- Suplantación de identidad (spoofing): falsificar la dirección IP o la identidad de origen para engañar a los sistemas de seguridad.

- Ataques de inyección de código: inyectar código malicioso en aplicaciones web para tomar el control de ellas.

- Ataques de sniffing: interceptación de datos en tránsito para robar información sensible.

- Ataques de insiders: Acciones maliciosas realizadas por empleados o personas con acceso interno a la red.

- Ataques de botnets: uso de una red de dispositivos comprometidos para lanzar ataques coordinados.

- Ataques de día cero: ataques que aprovechan vulnerabilidades desconocidas en software y hardware.

- Ataques a la capa de aplicación: ataques dirigidos a aplicaciones web y servicios en línea.

- Ataques de envenenamiento de DNS: Manipulación de la resolución de nombres de dominio para redirigir el tráfico a sitios maliciosos.

- Ataques físicos: Acceso no autorizado a instalaciones o hardware de red.

La evolución de las amenazas obliga a apoyarse en diagnósticos globales. El informe ENISA Threat Landscape 2024, publicado por la Agencia de la Unión Europea para la Ciberseguridad (ENISA, en inglés), detalla cómo los ataques de ransomware, phishing y explotación de vulnerabilidades siguen entre los principales riesgos para las empresas europeas y globales. Estos hallazgos confirman la necesidad de actualizar constantemente las defensas perimetrales.

Bajo esta línea, la priorización de riesgos coincide con los diagnósticos de organismos oficiales. El Equipo de Respuesta de Emergencias Informáticas de las Instituciones de la Unión Europea (CERT-EU) vincula picos de actividad con eventos geopolíticos y destaca el peso del ciberespionaje y la explotación de vulnerabilidades en infraestructuras críticas.

En paralelo, la Oficina Europea de Policía (Europol), en su investigación Internet Organised Crime Threat Assessment 2024, detalla la profesionalización del ransomware y el fraude en línea, subrayando la necesidad de controles de perímetro y segmentación para frenar el movimiento lateral.

Principales amenazas y cómo la seguridad perimetral las mitiga

| Amenaza | Descripción | Cómo la seguridad perimetral la detiene |

|---|---|---|

| Ataques DDoS | Inundación de tráfico malicioso para dejar inoperativos servicios o redes. | Firewalls de nueva generación, balanceadores de carga y sistemas anti-DDoS filtran el tráfico, distinguen tráfico legítimo y bloquean el malicioso. |

| Malware | Programas maliciosos como virus, troyanos o ransomware que se infiltran en la red. | Pasarelas de seguridad, firewalls con inspección profunda (DPI) y sistemas IDS/IPS detectan firmas conocidas y comportamientos anómalos. |

| Ingeniería social | Manipulación de usuarios para obtener credenciales o datos sensibles. | La seguridad perimetral no lo bloquea directamente, pero incluye filtrado web y de correo, reduciendo el acceso a sitios maliciosos. Se complementa con políticas de seguridad y capacitación. |

| Fuerza bruta | Intentos repetidos de adivinar contraseñas. | Firewalls y sistemas de autenticación perimetral aplican límites de intentos, bloqueo automático y autenticación multifactor (2FA). |

| Phishing | Correos o sitios falsos diseñados para robar información confidencial. | Pasarelas antispam, filtrado DNS y proxies bloquean accesos a dominios maliciosos antes de llegar al usuario. |

| Explotación de vulnerabilidades conocidas | Uso de fallos en software no actualizado. | IDS/IPS y firewalls de aplicaciones web (WAF) bloquean intentos de explotación conocidos mientras se aplican parches. |

| Spoofing (suplantación de identidad) | Falsificación de direcciones IP o identidades de origen. | Firewalls con inspección de paquetes y validación de cabeceras bloquean tráfico con direcciones falsas. |

| Inyección de código | Inserción de código malicioso en aplicaciones web. | WAF (Web Application Firewall) analiza solicitudes HTTP y bloquea patrones de inyección. |

| Sniffing | Intercepción de datos en tránsito. | Cifrado de datos (TLS/SSL, VPNs) y segmentación de red protegen el tráfico contra escuchas. |

| Insiders maliciosos | Empleados con acceso interno que realizan acciones dañinas. | Segmentación de red, monitoreo de tráfico interno e implementación de privilegios mínimos limitan el alcance del daño. |

| Botnets | Uso de dispositivos comprometidos para ataques masivos. | IDS/IPS y firewalls detectan patrones de tráfico de botnets y bloquean conexiones salientes e internas sospechosas. |

| Ataques de día cero | Vulnerabilidades desconocidas aún sin parche. | Firewalls de próxima generación con análisis de comportamiento y sandboxing permiten detectar anomalías no registradas. |

| Ataques a la capa de aplicación | Ataques dirigidos a servicios web y aplicaciones en línea. | WAF protege contra ataques como inyección SQL, XSS o manipulación de formularios. |

| Envenenamiento de DNS | Manipulación en la resolución de nombres de dominio. | Firewalls DNS y validación DNSSEC previenen redirecciones fraudulentas. |

| Ataques físicos | Acceso no autorizado a hardware o instalaciones. | Controles de acceso físico, videovigilancia y sistemas de intrusión perimetral no digitales complementan la seguridad lógica. |

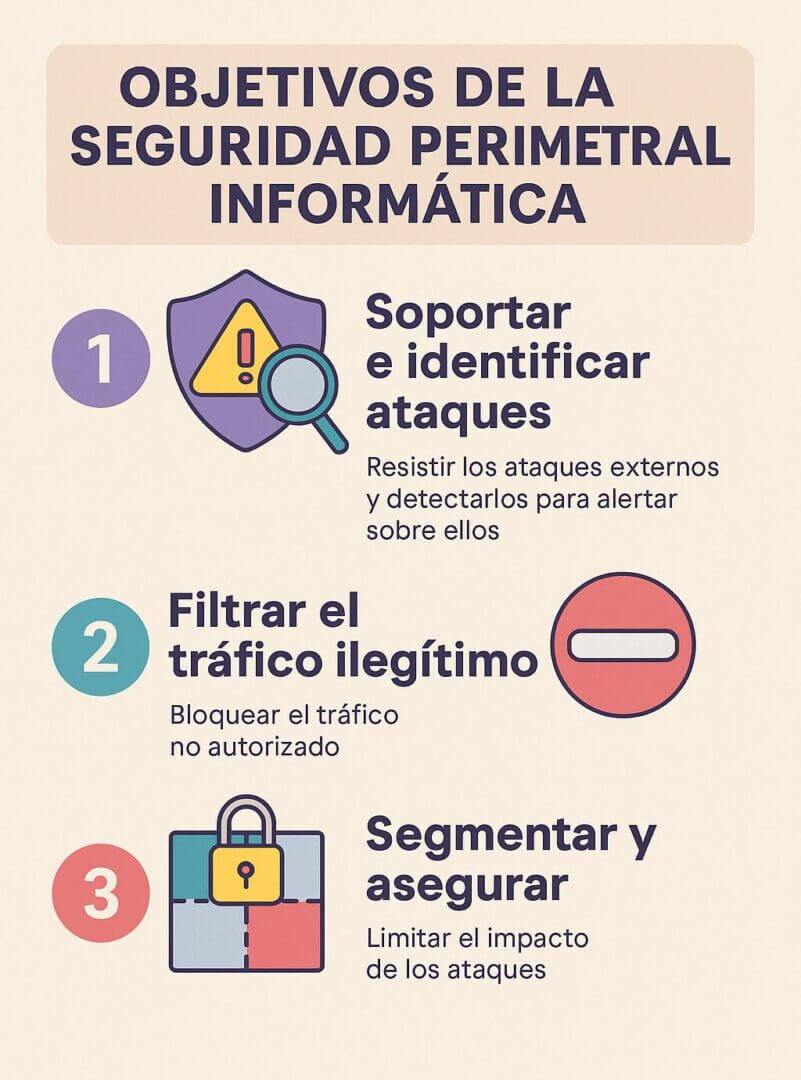

¿Cuáles son los objetivos de la seguridad perimetral informática?

Los principales objetivos de la seguridad perimetral informática son, en primer lugar, soportar los ataques externos, al mismo tiempo que detectar e identificar tales ataques para alertar acerca de ellos.

Filtrar y bloquear el tráfico ilegítimo es un segundo objetivo relevante.

En tercer lugar, la segmentación y aseguramiento de los sistemas y servicios, de acuerdo con la superficie o área de daño que hubiera recibido un ataque.

¿Cómo se puede medir la seguridad perimetral en una empresa?

La medición de la seguridad perimetral lleva mucho trabajo de acopio, análisis y comparación de datos con aquellos recolectados en la propia organización en el transcurso del tiempo, así como con los del sector.

Se considera un intangible la medición de eficacia de un sistema de seguridad perimetral. No obstante, los registros históricos de las ciberamenazas, de las vulneraciones de la red, de las intrusiones, de intentos de acceso desde redes no identificadas, desde dispositivos desconocidos, o bien, una cantidad inusual de alertas de seguridad en la red, son indicadores de vulnerabilidades en el sistema informático.

Llevar a cabo análisis y evaluaciones periódicamente, comparando los indicadores mencionados con los registrados en otros momentos, puede mostrar en qué equipos, en qué segmentos de la red, en qué horario o en qué días se presentan las amenazas. Los cambios de comportamiento en los indicadores ayudan a identificar donde se encuentran las vulnerabilidades del sistema.

La medición de la seguridad perimetral exige, por otra parte, comparar indicadores internos con marcos de referencia aceptados internacionalmente. El Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) ofrece en su Cybersecurity Framework 2.0 (2024) un esquema que ayuda a las organizaciones a identificar, proteger, detectar, responder y recuperar ante incidentes de ciberseguridad, lo que permite evaluar la madurez de sus defensas

¿Qué tipos y componentes conforman la seguridad perimetral?

El perímetro de seguridad informática es el equivalente a una muralla —en este caso virtual—. A partir de tal concepto se explican sus principales componentes, entendidos también como tipos de seguridad perimetral.

- Routers borders o enrutadores fronterizos, que se localizan en los límites del perímetro de la red, comparten elementos de la red privada y de las redes públicas. Fungen de guía para el tráfico entrante y saliente.

- Firewalls son una serie de barreras interiores con funciones de filtrado para el tráfico entrante. Trabajan junto con otras herramientas de software y dispositivos en las tareas de defensa.

- Sistema de Detección de Intrusos (IDS por sus siglas en inglés), corresponde al sistema de alarma; vigila las intrusiones y notifica un ataque desde dentro de la red. Consiste en uno o varios dispositivos que monitorean la red buscando violaciones de políticas o actividades maliciosas.

- Sistema de Prevención de Intrusiones (IPS por sus siglas en inglés) cuya función es detener automáticamente las intrusiones a partir de un listado de reglas predeterminadas. Intercepta el tráfico entrante, bloquea y elimina los datos maliciosos y no requiere de la intervención directa de un administrador.

- Los IPS son considerados firewall de nueva generación, esto significa que actúan como un firewall tradicional, pero con capacidades agregadas para bloquear el malware y hacer uso de la inspección profunda de paquetes (DPI por sus siglas en inglés) en línea.

La Fundación OWASP (OWASP) actualizó en 2024 su listado de Riesgos de Seguridad de Infraestructura, destacando Gestión de Acceso de Red insegura (ISR06:2024) como factor que facilita el movimiento lateral y el abuso de componentes expuestos. Al vincular WAF, control de accesos, segmentación y registro, se elevan las barreras perimetrales y se reduce el impacto de incidentes.

¿Qué estrategia seguir para implementar sistemas de seguridad perimetral?

Según Gartner, el gasto global de los usuarios finales en seguridad de la información alcanzó aproximadamente USD 183 mil millones en 2024, con una tasa compuesta de crecimiento anual (CAGR) del 11,7 % entre 2023 y 2028. Esto refleja un compromiso creciente de las empresas para responder a amenazas cada vez más sofisticadas.

En el ámbito informático, los sistemas y mecanismos de seguridad perimetral pretenden evitar los accesos no autorizados a la red, a los sistemas y a la información que albergan.

Una arquitectura de seguridad bastante bien aceptada es aquella donde se implementan múltiples capas superpuestas de soluciones con diferentes componentes, siendo los firewalls las piezas centrales, que se acompañan de VPN (virtual private network o red privada virtual), IDS, IPS y proxying. Se considera que este modelo brinda la máxima protección posible ante amenazas externas e incluso internas.

Para convertir la estrategia en controles medibles, la Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA, por sus siglas en inglés) publica los Objetivos Transversales de Desempeño en Ciberseguridad (CPGs) y su matriz completa para autoevaluación. Estos materiales permiten mapear prácticas perimetrales como segmentación, MFA, gestión de vulnerabilidades y registro/telemetría a objetivos concretos y verificables.

Por último, para estructurar una estrategia integral, muchas organizaciones adoptan marcos normativos reconocidos. La Organización Internacional de Normalización (ISO), a través de la norma ISO/IEC 27001:2022, establece los requisitos para implementar un sistema de gestión de seguridad de la información (SGSI), mientras que la ISO/IEC 27002:2022 brinda un catálogo de controles aplicables en redes y perímetros de seguridad. Incorporar estas normas como guía refuerza la credibilidad frente a auditores y stakeholders.

Configuración de red de seguridad informática para el firewall perimetral

La configuración de red de seguridad informática para un firewall perimetral implica definir reglas y políticas de seguridad, así como configurar la segmentación de redes, para controlar el tráfico entrante y saliente en los límites de la red. Esto se logra estableciendo reglas que permiten o bloquean ciertos tipos de tráfico, puertos y direcciones IP, y asegurando que el firewall esté actualizado con las últimas amenazas conocidas.

También es esencial implementar mecanismos de detección y prevención de intrusiones y habilitar la monitorización constante para identificar y responder rápidamente a las amenazas. La configuración debe ser revisada y ajustada periódicamente para mantenerse al día con las cambiantes amenazas cibernéticas y las necesidades de seguridad de la organización.

¿Cuáles son las buenas prácticas para llevar a cabo la seguridad perimetral?

Hay una presunción acerca de que el perímetro se omite con facilidad o, dicho de otra manera, que la estrategia de seguridad debe asumir que el perímetro desaparece. Bajo este supuesto, existen varias herramientas utilizadas por los equipos de seguridad en las organizaciones, como es el caso de las llamadas buenas prácticas para la proteger la red.

El enfoque más tradicional trata de localizar movimientos maliciosos dentro de una red; ahí, el uso de firewalls, ruteadores fronterizos y las soluciones IDS tienen su aplicación, pero son insuficientes.

Entonces, el esquema de buenas o mejores prácticas va más allá, poniendo en juego una estrategia completa de monitoreo, análisis, inspección y puntos de alerta.

Se debe monitorear la comunicación entre todos los dispositivos conectados a la red. Una intrusión puede propagarse rápidamente, por lo que es clave definir umbrales de alerta temprana.

Es necesario encontrar el equilibrio entre el umbral y el riesgo de sufrir un ataque.

Inspeccionar la naturaleza de lo que se intercambia entre los dispositivos es otra de las prácticas recomendadas. Tener identificado el tipo de datos y de intercambios normales entre los dispositivos es una ayuda para encontrar cuándo está sucediendo una actividad maliciosa que se puede traducir en una filtración de información confidencial o en una fuga de datos que están siendo robados.

El uso de inteligencia artificial (AI, por sus siglas en inglés) está creciendo como parte de las buenas prácticas para fortalecer la seguridad perimetral informática. Esta puede crear modelos de actividad normal, destacando lo inusual para que con mucha rapidez se proceda con análisis inicial de la red, filtrado de lo normal y detección de anomalías maliciosas, antes de incurrir en situaciones de alto riesgo y elevados costos.

Podemos resumir como buenas prácticas las siguientes:

- Firewall perimetral.

- Actualizaciones frecuentes.

- Segmentación de red.

- IDS/IPS (Intrusion Detection and Prevention Systems).

- Autenticación de dos factores (2FA).

- Gestión de accesos y privilegios.

- Filtrado de contenido web.

- Registro y auditoría de eventos.

- Políticas de seguridad claras.

- Respuesta a incidentes planificada.

- Encriptación de datos en tránsito.

- Control de acceso físico a servidores y dispositivos.

- Monitoreo continuo del tráfico de red.

- Control de aplicaciones y protocolos permitidos.

- Actualización de firmas y patrones de amenazas.

Herramientas para la seguridad perimetral

Aunque algunas de las herramientas para la seguridad perimetral informática ya han sido mencionadas arriba en el apartado de componentes, en esta sección revisamos detalles adicionales.

Es a través de los firewalls o cortafuegos que pasa el tráfico de red, mismo que es aceptado o denegado de acuerdo con reglas de control de acceso predefinidas. Funcionan a nivel de red, filtrando el tráfico según la IP de origen y la de destino, o bien a nivel de aplicación, filtrando el tráfico a partir del protocolo empleado en las comunicaciones —como son los casos de DNS, NTP—.

Por lo que corresponde a los sistemas de detección y/o de prevención de intrusión (IDS/IPS), hacen una revisión del tráfico de red tomando como base patrones de ataques conocidos o comportamientos anómalos.

Al sumar varias herramientas, hablamos de mecanismos de seguridad perimetral de red, elementos esenciales que mitigan el riesgo de sufrir incidentes derivados de ataques de denegación de servicio, accesos no autorizados o infecciones por malware.

Los honeypots son plataformas para simulación. Funcionan atrayendo los ataques, para analizarlos y poder diseñar mejoras en la seguridad perimetral, así como evitar que se vulneren los sistemas críticos de la organización.

En cuanto a los sistemas que previenen o mitigan los ataques de denegación de servicio (DoS) o los ataques distribuidos de denegación de servicio (DDoS), requieren de un tiempo de aprendizaje para identificar los patrones en el tráfico de la red, a partir de los cuales se establecen líneas base, que sirven como indicadores para que la función de bloqueo pueda mitigar los ataques evitando el ingreso en la red del tráfico anómalo.

Por su parte, las pasarelas antivirus y antispam tienen a su cargo la inspección del correo electrónico de los servidores para, por un lado, filtrar el de contenido malicioso y por otro impedir que ingrese a la red.

Casos de éxito de seguridad perimetral informática

Unos ejemplos destacados de casos de éxito podrían ser:

- Target Corporation (2013): Target, una gran cadena minorista en EE.UU. mejoró su seguridad perimetral después de un ataque cibernético que comprometió datos de tarjetas de millones de clientes. Implementaron segmentación de red, monitorización constante y capacitación en ciberseguridad.

- Equifax (2017): Equifax, una agencia crediticia importante, sufrió una brecha de datos en 2017. Este incidente condujo a una revisión exhaustiva de su seguridad perimetral y a la adopción de medidas más sólidas para proteger los datos de sus clientes.

- Gobierno del Estado de Veracruz (México): el gobierno estatal homologó su modelo de seguridad perimetral en múltiples dependencias, protegiendo más de 20.000 equipos y cinco centros de datos. Implementaron NGFW, VPN, IPS, filtrado web y gestión centralizada para elevar la visibilidad y el control del perímetro.

- Súper Akí (México): la cadena de supermercados consolidó su perímetro en 63 sedes con Secure SD-WAN y firewalls de nueva generación. Obtuvo gestión centralizada y una reducción cercana al 60% en costos de conectividad, manteniendo rendimiento y disponibilidad.

- ITAM – Instituto Tecnológico Autónomo de México (México): la universidad unificó red y seguridad para mejorar el control perimetral y la visibilidad de tráfico, reduciendo el riesgo de intrusiones y simplificando la operación con una infraestructura integrada.

- Universidad Anáhuac Puebla (México): consolidó su defensa perimetral con NGFW y Secure SD-WAN y habilitó más de 1.000 VPN remotas en dos días, garantizando continuidad operativa y supervisión central del tráfico.

- Grupo Morsa (México): el mayorista modernizó su perímetro en 19 ubicaciones con una infraestructura convergente de red y seguridad, logrando alta disponibilidad, mejor filtrado de tráfico y soporte confiable para su operación B2B.

- Advocacia-Geral da União – AGU (Brasil): el organismo habilitó acceso remoto seguro para 14.000 empleados con un enfoque SASE + Secure SD-WAN, disminuyendo costos de red de forma significativa y reforzando el perímetro para trabajo híbrido.

- Internet Para Todos (Perú): el proyecto de conectividad rural desplegó NGFW en 65 sitios remotos con un hub central y plan de expansión hacia ~300 estaciones, asegurando el perímetro en entornos de difícil acceso.

- Coniferal (Argentina): la empresa de transporte integró NGFW y gestión centralizada para mejorar el filtrado de tráfico y la visibilidad en una red distribuida, elevando la disponibilidad y la seguridad del perímetro.

¿Cómo elegir una empresa de solución de seguridad perimetral informática?

Elegir la empresa de seguridad perimetral informática adecuada es una decisión crítica para cualquier organización que se preocupe por proteger sus activos digitales en un mundo cada vez más conectado y expuesto a amenazas cibernéticas.

En primer lugar, es esencial evaluar la experiencia y el historial de la empresa en el campo de la seguridad informática. Busque referencias, estudios de caso y testimonios que respalden su capacidad para enfrentar y mitigar amenazas en el entorno digital.

Además, considere si la empresa se mantiene al día con las últimas tendencias y tecnologías de seguridad, ya que la ciberdelincuencia evoluciona constantemente.

Otro aspecto fundamental es la gama de servicios y soluciones que ofrece la empresa. Asegúrese de que sus ofertas se adapten a las necesidades específicas de su organización, desde firewalls y sistemas de detección de intrusiones hasta monitoreo constante y respuesta ante incidentes. La capacidad de personalizar soluciones de seguridad es clave, ya que cada empresa tiene requisitos únicos.

Además, la empresa debe contar con un equipo de expertos en seguridad perimetral altamente calificados y capaces de brindar un soporte efectivo en caso de emergencia. Al invertir en una empresa de seguridad perimetral informática sólida, puede estar seguro de que su organización está bien protegida contra las crecientes amenazas cibernéticas en el mundo digital actual.

Tendencias de seguridad perimetral informática

Existen muchas tendencias que están dando que hablar. Entre ellas se encuentran:

El SASE/SSE se consolida como perímetro en la nube. La protección del perímetro migra a servicios cloud con Security Service Edge (SSE) y SASE, integrando control de acceso basado en identidad (ZTNA), SWG/CASB y microsegmentación para reducir movimiento lateral y exposición de apps.

Las guías de la Cloud Security Alliance recomiendan este enfoque como base de una estrategia moderna de seguridad en la nube, alineado con controles de monitorización y gobierno; en paralelo, el modelo de madurez de CISA para Zero Trust facilita medir el avance por pilares (identidad, dispositivos, red, apps, datos).

Por otro lado, la IA aplicada a defensa y operación de ciberseguridad se fortalece cada vez más. En 2025, los equipos refuerzan detección y respuesta con IA (priorización de alertas, hunting, correlación) y adoptan prácticas específicas para desplegar sistemas de IA de forma segura.

La CISA, junto a socios internacionales, publicó guías para operar IA de terceros de forma segura y un playbook de colaboración para compartir señales y elevar defensas colectivas; el NCSC del Reino Unido evalúa que los adversarios ya usan IA para reconocimiento y phishing avanzado, por lo que recomienda controles adicionales en perímetro y datos.

Luego se encuentra la detección avanzada orientada a técnicas (ATT&CK) y contramedidas (D3FEND). La madurez pasa por mapear cobertura de XDR/NDR/EDR contra técnicas actualizadas del marco MITRE ATT&CK v17 y documentar contramedidas en MITRE D3FEND (1.0), para cerrar brechas de telemetría y preparar casos de uso verificables en perímetro y capa de aplicación.

Este enfoque eleva la eficacia de reglas, sandboxing y análisis de comportamiento frente a campañas recientes que apuntan a dispositivos de red y servicios expuestos.

Endurecimiento del borde y segmentación “identity-first”. Las superficies expuestas (VPN, gateways, firewalls y DNS) exigen parcheo continuo, segmentación fina y acceso mínimo para contener intrusiones, sustituyendo VPN amplias por ZTNA y controles de sesión que aplican políticas en tiempo real (usuario, dispositivo, contexto).

Informes de ENISA y CERT-EU subrayan el peso de los ataques a la disponibilidad y explotación de vulnerabilidades, reforzando la necesidad de controles perimetrales cloud-delivered y telemetría de alta fidelidad.

Checklist ejecutivo para CIOs

Use esta lista para validar, medir y priorizar su postura perimetral:

✅ Listo | ⚠️ En progreso | ❌ Pendiente

| Ítem/Control | Pregunta de verificación (sí/no) | Evidencia mínima | KPI/Umbral sugerido | Frecuencia | Responsable | Estado |

|---|---|---|---|---|---|---|

| Gobernanza de seguridad | ¿Existe marco adoptado (p. ej., CSF/SGSI) y dueño del programa? | Política aprobada + RACI | Programa vigente y auditado anual | Anual | CISO/CTO | |

| Inventario del perímetro | ¿Tenemos inventario de activos expuestos (IPs, dominios, VPN, APIs)? | CMDB + escaneo externo | 100% activos trazados | Mensual | SecOps/NetOps | |

| Clasificación de datos | ¿Datos y sistemas críticos están identificados? | Matriz de criticidad | 100% apps críticas clasificadas | Trimestral | Risk/Owners | |

| Segmentación de red | ¿Está implementada micro/segmentación por zonas de confianza? | Diagramas + ACL/VLAN | 0 rutas “any-any” en zonas críticas | Trimestral | NetOps | |

| NGFW con DPI | ¿Los firewalls hacen inspección profunda y políticas por app/identidad? | Reglas + logs | ≥95% tráfico inspeccionado | Mensual | NetSec | |

| WAF en aplicaciones | ¿Existen WAF activos para apps expuestas? | Políticas WAF + bloqueos | ≥90% endpoints críticos detrás de WAF | Mensual | AppSec | |

| IDS/IPS/NDR | ¿Hay detección y prevención en red perimetral/core? | Firmas/uso + alertas | Cobertura ATT&CK ≥80% | Mensual | SecOps | |

| ZTNA/MFA | ¿Acceso remoto con ZTNA y MFA (sin VPN amplia)? | Portal ZTNA + reportes | 100% accesos remotos con MFA | Mensual | IAM/NetSec | |

| DNS seguro/filtrado | ¿Protegemos DNS (DNSSEC/filtrado dominios riesgosos)? | Políticas DNS + bloqueos | ≥95% resoluciones a través de control DNS | Mensual | NetSec | |

| Anti-DDoS | ¿Existe protección contra DDoS con runbooks? | Servicio activo + pruebas | Tolerancia ≥ volumen pico histórico | Trimestral | NetSec/Proveedor | |

| Gestión de vulnerabilidades | ¿Parches críticos aplicados a tiempo? | Scans + tickets | SLA críticos ≤7 días | Semanal | SecOps/IT Ops | |

| Telemetría y SIEM | ¿Logs centralizados y retención adecuada? | Ingesta + correlaciones | MTTD ≤ 30 min; cobertura logs ≥90% | Mensual | SecOps | |

| Respuesta a incidentes | ¿Plan IR probado (tabletop/red team)? | Runbooks + evidencias | MTTR ≤ 4 h para severidad alta | Semestral | CSIRT | |

| Copias y DR | ¿Backups inmutables y pruebas de restauración? | Reportes + pruebas | Éxito de restore ≥99% | Trimestral | IT Ops/BCP | |

| Email y phishing | ¿Filtros, DMARC y simulaciones de phishing? | Registros SPF/DKIM/DMARC | Tasa de clic ≤5% | Trimestral | SecAwareness | |

| Exposición de terceros | ¿Vendors críticos evaluados (SLA/controles)? | Evaluaciones + cláusulas | 100% vendors críticos evaluados | Anual | Procurement/Sec | |

| Hardening del borde | ¿Baselines aplicados (firewalls, gateways, VPN)? | Plantillas + verificación | 100% dispositivos con baseline | Trimestral | NetOps | |

| Cobertura ATT&CK/D3FEND | ¿Casos de uso mapeados a técnicas y contramedidas? | Matriz mapeo + alertas | ≥80% técnicas relevantes cubiertas | Trimestral | SecOps/Threat | |

| Métricas ejecutivas | ¿Tablero con MTTD/MTTR, % parches, bloqueos WAF/NGFW? | Dashboard | Tendencias a la baja 2 trimestres | Mensual | CISO | |

| ROI/riesgo | ¿Estimamos pérdida esperada vs. costo de controles? | Modelo de riesgo | Δ costo de brecha ↓ año a año | Semestral | Risk/CFO/CISO |