En la actualidad, los datos son uno de los activos más valiosos de cualquier organización. Sin embargo, una brecha de seguridad puede tener graves consecuencias, como pérdidas económicas, de reputación y de confianza. Por esta razón, desarrollar estrategias para proteger la información de la empresa es una necesidad crítica.

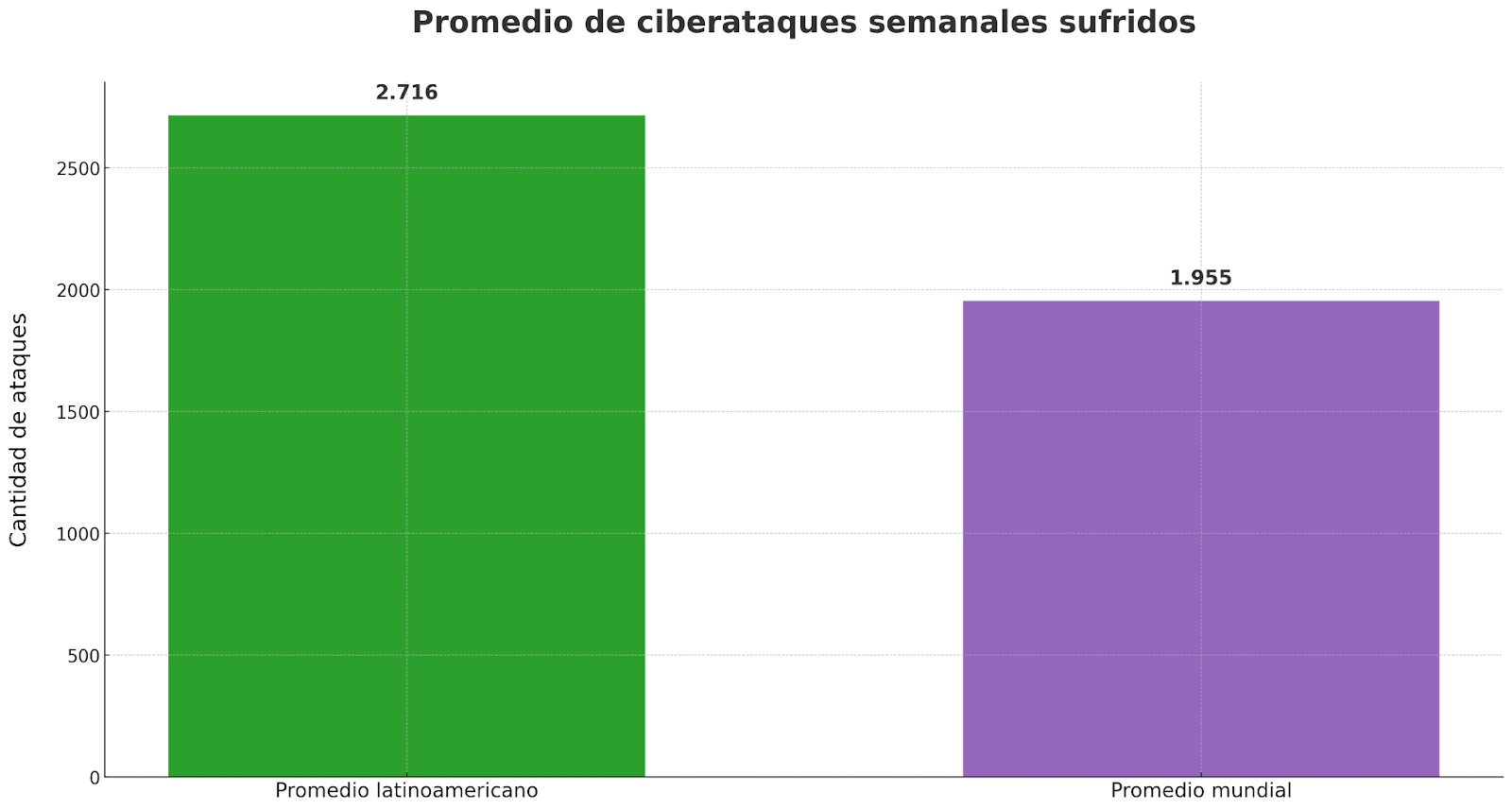

Según datos de Check Point, las organizaciones latinoamericanas sufren un promedio de 2.716 ataques semanales. Esta cifra es un 39% mayor que el promedio semanal mundial, que es de 1.955. Frente a esto, las empresas de la región se ven obligadas a revisar y optimizar sus estrategias en busca de proteger la información y así garantizar la seguridad en cada proceso y equipo.

Índice de temas

¿Cómo identificar y clasificar la información crítica de su empresa?

El diseño de estrategias para proteger la información de la empresa comienza por entender qué se debe proteger. El primer paso es el proceso de identificación, que implica realizar un inventario exhaustivo de los datos que circulan en la organización. Esto incluye documentos contractuales, financieros y legales, bases de datos de clientes, investigaciones internas y propiedad intelectual, entre otras cosas.

Para tener una visión clara de qué datos existen, es necesario mapear los flujos de información desde su origen hasta su almacenamiento o eliminación. También se puede entrevistar a los responsables de cada área y revisar los sistemas, plataformas y repositorios digitales.

Por su parte, de acuerdo con el Instituto Nacional de Normas y Tecnología (NIST), la clasificación de la información es el proceso que una organización utiliza para caracterizar sus activos de datos mediante etiquetas persistentes. Esto es fundamental para protegerlos a gran escala, ya que permite la aplicación de los requisitos de ciberseguridad y protección de la privacidad.

Este paso consiste en asignar una categoría a los datos según su nivel de sensibilidad y el impacto que tendría su acceso sin autorización. A continuación, un esquema realizado por la Universidad Carnegie Mellon:

| Clasificación | Definición |

| Restringido-Específico | Información que requiere las medidas de seguridad más estrictas. Además de estar restringida, está sujeta a normas contractuales, regulatorias o acuerdos especiales, como por ejemplo con patrocinadores o entes externos. |

| Restringido | Datos cuya divulgación, modificación o pérdida puede tener consecuencias graves para la organización. Incluye información protegida por leyes de privacidad o acuerdos de confidencialidad. Se deben aplicar controles de seguridad avanzados. |

| Privado | Información que, si se ve comprometida, puede generar un impacto moderado. Abarca datos institucionales que no son públicos ni restringidos, y exige un nivel razonable de protección. |

| Público | Datos que pueden compartirse sin riesgos significativos. Aun así, deben protegerse contra modificaciones o eliminaciones no autorizadas. Algunos ejemplos son comunicados de prensa, materiales promocionales o publicaciones abiertas. |

¿Qué políticas y roles organizacionales necesita para proteger la información?

Las estrategias para proteger la información de la empresa son una cuestión al mismo tiempo tecnológica y organizacional. Es necesario establecer políticas claras y roles bien definidos dentro de la estructura corporativa para garantizar la confidencialidad, integridad y disponibilidad de los datos.

Con respecto a las políticas, son fundamentales para que la organización cuente con procedimientos para saber cómo actuar ante incidentes o ciberataques. De acuerdo con NSF, sus componentes exactos pueden variar en función de su tipo, complejidad y enfoque específico. Sin embargo, por lo general, incluyen un propósito, el motivo de su desarrollo, a quién, dónde y cómo se aplicará, su alcance y las funciones y responsabilidades.

Además, deben proporcionar definiciones, procedimientos, excepciones, medidas de cumplimiento, historial de revisiones, referencias a cualquier documento relacionado y la fecha de aprobación.

Algunos ejemplos son las políticas de seguridad de la información, de acceso y control de privilegios, de clasificación de la información, de respuesta a incidentes y de formación.

Por otro lado, en la mayoría de los casos, se requieren los siguientes roles organizacionales:

- CISO (Chief Information Security Officer): es el responsable máximo de la seguridad de la información. Define la estrategia, lidera auditorías y gestiona el cumplimiento normativo. Su rol es transversal y estratégico.

- Equipo de seguridad IT: integrado por analistas, administradores de redes y especialistas en ciberseguridad. Ellos se encargan de implementar controles técnicos, monitorear amenazas y responder a incidentes.

- Responsables de cumplimiento (Compliance Officers): velan por la conformidad con normativas locales e internacionales. También colaboran en auditorías internas y externas.

- Usuarios finales con responsabilidades definidas: cada empleado debe conocer su rol en la cadena de protección. Incluye qué prácticas seguir, cómo reportar incidentes y qué datos puede o no compartir.

- Comité de Seguridad de la Información: coordina acciones entre áreas, como IT, legal, recursos humanos y operaciones, y define políticas de manera colaborativa.

¿Qué tecnologías deben implementarse primero para proteger datos en tránsito y reposo?

La aplicación de las estrategias para proteger la información de la empresa debe atender dos frentes fundamentales: los datos en tránsito y los datos en reposo. Tal como indica Surveillance Self-Defense (SSD), los primeros son aquellos que se mueven a través de una red de un lugar a otro, mientras que los segundos se almacenan en un único lugar.

Para cubrir ambos tipos de datos, es importante comenzar por tecnologías robustas, probadas y de implementación escalable. Entre las más recomendadas se encuentran:

- Cifrado de extremo a extremo (E2EE): garantiza que solo el emisor y el receptor autorizado puedan leer la información transmitida, incluso si esta es interceptada.

- Gestión de claves de cifrado (KMS): permite almacenar, rotar, auditar y proteger las claves de cifrado de forma centralizada, ya que no es seguro que las claves estén mal administradas.

- Autenticación multifactor (MFA): asegura que solo usuarios autorizados accedan a los datos, lo que reduce la probabilidad de filtraciones incluso en caso de robo de credenciales.

- Monitoreo y prevención de pérdida de datos (DLP): facilita la detección y bloqueo de actividades sospechosas relacionadas con la manipulación o traslado no autorizado de datos, tanto en tránsito como en reposo.

¿Cómo establecer controles de acceso y privilegios con rigor y eficiencia?

Los controles de acceso y privilegios son la primera línea de defensa al desarrollar estrategias para proteger la información de la empresa. Sin embargo, establecerlos con rigor va más allá de asignar contraseñas o restringir directorios.

Un enfoque eficiente comienza con el Principio de Mínimo Privilegio (PoLP). Según el NIST, establece que un sistema debe restringir los privilegios de acceso de los usuarios, o de los procesos que actúan en nombre de los usuarios, al mínimo necesario para realizar las tareas asignadas. Además de reducir la superficie de ataque frente a amenazas internas o externas, facilita el monitoreo y la detección de comportamientos anómalos.

La Segmentación de Acceso por Roles (RBAC) también es una herramienta indispensable. Tal como indica GW Tecnologías de la Información, es un modelo que otorga permisos a roles específicos dentro de una institución, en lugar de a usuarios individuales. Estos roles se definen a partir de las funciones laborales y el nivel de acceso necesario para cumplir con las responsabilidades. Como resultado, se reduce el riesgo de acceso no autorizado a información confidencial.

Además, estas técnicas se pueden integrar con sistemas de Gestión de Identidad y Acceso (IAM) y factores de autenticación adicionales como MFA o biometría. De esta manera, se puede conseguir la efectividad de las estrategias para proteger la información de la empresa.

¿Cómo formar y hacer responsable a su equipo frente a incidentes de seguridad?

De acuerdo con la Encuesta Digital Trust Insights 2025 de PwC, las cuatro amenazas que generan mayor preocupación para los ejecutivos mexicanos son las relacionadas con operaciones de hackeo y filtración, la nube, ataques a dispositivos conectados, correo corporativo comprometido y brechas de terceros. Sin embargo, también consideraron que son estas mismas amenazas para las que están menos preparados.

A nivel global, los ejecutivos mexicanos ocupan el segundo lugar del ranking de menor preparación para enfrentar ataques a su nube, hackeos y filtración de datos. Esta brecha entre preocupación y preparación resalta la necesidad de tener mejores inversiones y capacidades de respuesta más fuertes.

A día de hoy, ningún software ni firewall alcanza en las estrategias para proteger la información de la empresa si los colaboradores no están capacitados. Ante esto, la Universidad de California en Berkeley plantea cinco pasos para lograr una ciberseguridad adecuada. Estos son:

- Concientización y capacitación: los programas de capacitación no deben limitarse a sesiones únicas o genéricas. En cambio, necesitan actualizarse con frecuencia, adaptarse a los distintos roles dentro de la empresa y promover un aprendizaje que motive en lugar de sancionar. La clave está en brindar herramientas accesibles y relevantes que permitan al personal actuar con criterio ante amenazas reales, sin miedo a ser culpabilizado.

- Cumplimiento: si bien atender los marcos legales es obligatorio, la verdadera madurez en ciberseguridad se alcanza cuando las organizaciones adoptan estos lineamientos y avanzan hacia estándares más exigentes. Esto incluye auditar prácticas internas, probar los protocolos de seguridad y mejorar los procesos de forma continua.

- Notificación de infracciones: ante una posible filtración o ataque, es fundamental tomarse el tiempo necesario para evaluar el alcance antes de comunicar. Una vez confirmado el incidente, la honestidad y claridad al informar a empleados, clientes o socios son clave para preservar la confianza y minimizar daños reputacionales.

- Contratación de un CISO: debe tener autonomía y participación directa en las decisiones estratégicas para alinear los objetivos de negocio con las mejores prácticas de protección. Un CISO eficaz debe poder actuar sin interferencias, comunicar riesgos y definir prioridades sin quedar atrapado en estructuras jerárquicas que limiten su influencia.

- Inteligencia sobre amenazas: la capacidad de detectar, procesar y actuar rápido frente a alertas requiere equipos organizados, fuentes confiables y procedimientos claros. Sin una estructura que permita convertir la información en decisiones ágiles, cualquier advertencia puede perderse en el ruido operativo.

¿Qué KPIs le permitirán medir la eficacia de su estrategia de protección informativa?

La necesidad de medir el éxito de las estrategias para proteger la información de la empresa no entra en discusión. Sin indicadores clave de rendimiento (KPIs), se corre el riesgo de operar sin saber si las políticas, inversiones y protocolos son efectivos.

Según la Alianza de Software (BSA), las mejores mediciones actuales, como el tiempo medio de detección (MTTD) y el tiempo medio de respuesta (MTTR) son ejemplos de datos que se pueden aprovechar para gestionar el riesgo cibernético. El MTTD es el tiempo promedio desde que comienza un evento cibernético hasta que se detecta, mientras que el MTTR es el tiempo promedio transcurrido desde que se detectó un evento cibernético hasta que se respondió y se mitigó.

Pese a esto, no son los únicos KPIs relevantes que las organizaciones deberían monitorear para evaluar la eficacia de sus medidas de ciberseguridad. Otros ejemplos son el porcentaje de empleados capacitados, el índice de cumplimiento de políticas de seguridad, la tasa de falsos positivos y las pérdidas económicas asociadas a incidentes.

¿Cómo convertir estas estrategias en una ventaja competitiva sostenible?

Cuando la seguridad de la información es parte del modelo de negocio, puede generar ventajas diferenciales frente a la competencia. Esto se logra mediante la integración de la ciberseguridad con la cultura de la empresa, más allá de los sistemas y protocolos técnicos. Consiste en formar a todos los niveles de la organización para fortalecer la resiliencia empresarial.

Asimismo, las empresas que logran una comunicación transparente sobre su compromiso con la seguridad generan una percepción de mayor valor. De este modo, la seguridad de la información se convierte en un activo intangible que refuerza la marca, sobre todo en sectores regulados o donde la confianza del cliente es crítica.

Por último, la sostenibilidad de estas ventajas radica en la capacidad de adaptación constante de la empresa. Así como las amenazas evolucionan, los marcos legales cambian y la tecnología avanza, las organizaciones deben pensar en la ciberseguridad como un proceso dinámico para mantener su liderazgo.