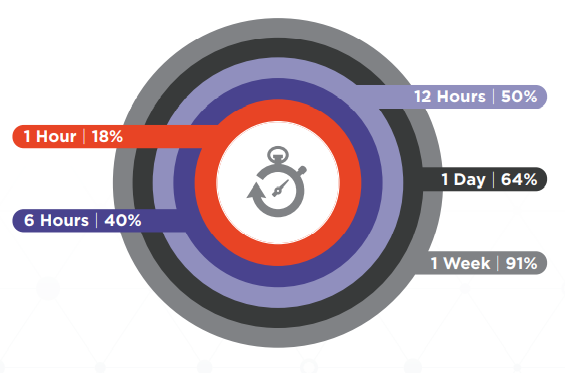

Un equipo de investigadores plantó más de 8,000 populares sitios de spear phishing con credenciales de acceso y luego monitoreó cuánto tiempo pasaba hasta que alguien intentaba utilizarlas. Resultó que bastaron 12 horas tras las filtraciones para que la mitad de las cuentas fueran accesadas.

Las credenciales se desplegaron durante un periodo de seis meses y correspondían a aplicaciones de software en la nube de alto uso empresarial, como Microsoft OneDrive, SharePoint o Adobe Document Cloud. El 20% fueron utilizadas apenas una hora después del leak, y el 40% en un periodo de seis horas. Una semana después, ya prácticamente todas sufrieron intentos de vulneración.

Otro elemento a destacar es que en casi la totalidad de los casos fueron humanos los que intentaron ingresar a las cuentas. El 20% de los sitios utilizan técnicas automatizadas para validar las cuentas, pero siempre es un humano el que intenta acceder. Son personas las que están en la tarea activa de encontrar un fraude posible, no robots.

Lo anterior también implica que los ciberatacantes pueden encontrar rápidamente información sensible. No solo se está expuesto por la cuenta en particular, sino por la información que puede permitir continuar el ataque en otras plataformas. Se detectó un caso en el que el mismo actor accedió a la cuenta 94 veces en un periodo de 4 meses: la persistencia no es un problema.

Las cuentas de personas en cargos directivos, por ejemplo, pueden usarse también para ejecutar campañas de phishing al interior de la compañía, como los populares Business Email Compromise (BEC). Todo en un periodo tan corto de tiempo que no permite levantar las alertas. El estudio, titulado Anatomy of a Compromised Account, realizado por Agari, refiere que se detectaron numerosos intentos de ataque de este tipo, pero dado que los investigadores controlaban la información de las credenciales, ninguno logró concretarse.

La acción más común que tomaron los atacantes tras ingresar a las cuentas fue intentar enviar correos maliciosos, en grandes volúmenes. La mayoría de estos correos intentaban hacer phishing. Un caso particular mandó más de 6,500 mensajes hacia correos del sector financiero y de bienes raíces, haciéndose pasar por una compañía de Estados Unidos. El mail indicaba que era un “mensaje seguro” como parte de una transacción, y referenciaba documentos sensibles o transacciones. Un link llevaba a la víctima a un sitio de phishing que suplantaba a un documento de excel.

Muchos de los atacantes utilizaron complejos proxy para esconder su localización e identidad, pero en el 41% de los casos de consiguió detectarlos. Poco menos de la mitad de los cibercriminales se encontraban en Nigeria, un territorio conocido por ser el epicentro de los fraudes del tipo Business Email Compromise en los últimos años. El segundo país que contabilizó más atacantes fue Estados Unidos, con 19%.

Crónica de una cuenta comprometida

- 22 de marzo: Se identifica un sitio de phishing que se hace pasar por un login de Microsoft y se plantan credenciales para monitorear a los atacantes.

- 23 de marzo: Detectan el acceso manual a la cuenta mediante las credenciales plantadas, desde una dirección identificada como proxy.

- 24 de marzo: Envían más de 12,000 correos en dos horas desde la cuenta vulnerada, buscando realizar fraudes mediante phishing. Los mensajes apuntan a empresas que realizan transacciones muy grandes, como el sector de bienes raíces.

- Si alguien efectivamente cae en el fraude, el ciclo comienza de nuevo.

El estudio arroja luz sobre el creciente problema de los ataques BEC y lo fácil que es ganar acceso a las cuentas una vez que se filtran los datos. Por culpa de la migración masiva de empresas hacia plataformas en la nube y trabajo remoto, este tipo de fraudes están presentando una oportunidad de ganancia segura para los atacantes. Reforzar la seguridad de credenciales y educar al personal en ciberseguridad, se está volviendo cada vez más esencial para todo tipo de empresas.