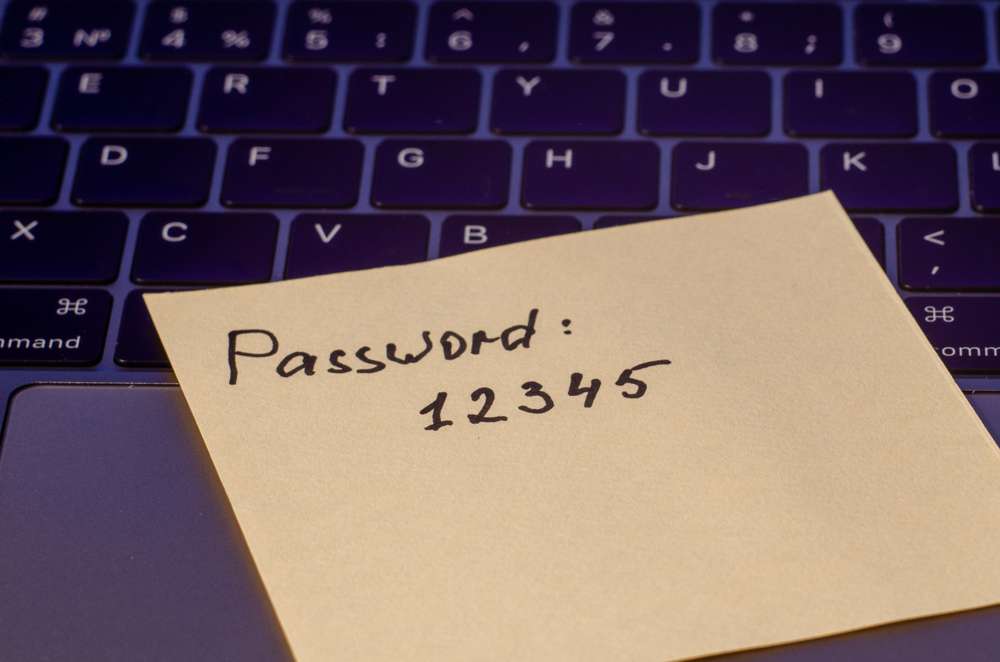

Tener una clave de acceso robusta es el primer paso para intentar proteger la información. No obstante, hay millones de usuarios que utilizan la cadena numérica 123456789. Hoy es el Día mundial de las contraseñas. Desde 2013, el primer jueves de mayo está dedicado a hacer conciencia acerca de la importancia de proteger las contraseñas que se utilizan para tener acceso a dispositivos y servicios digitales.

Índice de temas

Las peores contraseñas de 2020

Nordpass publica anualmente un ranking con las 200 peores contraseñas utilizadas en el mundo. En 2020, las peores cuatro fueron “123456”, “123456789”, “picture1” y “password”.

- “123456”, de la que se identificaron 2,543,285 usuarios, toma menos de un segundo crackearla y ha sido expuesta 23,597,311 veces

- “123456789”, de la que se han identificado 961,435 usuarios, se crackea en menos de un segundo y ha sido expuesta 7,870,694 veces

- “picture1”, 371,612 usuarios, ha tomado tres horas descubrirla y se ha expuesto 11,190 veces

- “password”, con 360,467 usuarios, que se encuentra en menos de un segundo y ha sido expuesta en 3,759,315 ocasiones

Técnicas para vulnerar contraseñas

De acuerdo con el CSIRT Financiero de Asobancaria de Colombia, entre las técnicas más utilizadas por los ciberdelincuentes para el robo de credenciales está la fuerza bruta, que consiste en adivinar la contraseña mediante ensayo y error hasta conseguirlo; ataque diccionario en el que se utiliza un software que intenta averiguar la contraseña de manera automática, probando con letras simples y luego con palabras complejas que almacena en un diccionario; phishing, con el que se engaña a la víctima haciendo que llene un formulario fraudulento que suplanta un servicio de confianza; y keyloggers, software que graba toda la información que se introduce usando el teclado, incluyendo nombres de usuario y contraseñas.

Recomendaciones para crear claves de acceso robustas

NordVPN, proveedor de servicios VPN señala que en Estados Unidos, 43% de los usuarios no cambia sus claves de acceso inmediatamente después de que el sitio web de su empresa ha sido vulnerado.

Por su parte, Kaspersky recomienda definir contraseñas de más de ocho caracteres, que incluyan mayúsculas, minúsculas, números y caracteres especiales; no incluir información personal ni palabras comunes; utilizar una contraseña para cada servicio; cambiarlas periódicamente; no compartirlas, ni escribirlas en papel o almacenarlas en el navegador web. Incluso, el fabricante indica la conveniencia de usar un gestor de contraseñas si al usuario le cuesta trabajo recordar muchas.

Otro nivel sería activar un segundo factor de autentificación mediante un token digital o código de acceso temporal que el usuario recibe por SMS o en una app para tener acceso a sus cuentas. De esta forma no basta con ingresar la contraseña, porque el sistema solicita la clave única para validar la identidad del usuario.

Las vulneraciones de identidad pueden escalar al filtrado masivo de contraseñas empresariales o a ataques como el ocurrido en julio pasado contra Twitter, que se hizo manera coordinada con ingeniería social usando herramientas capaces de tomar control de cuentas ajenas, sin necesitar siquiera de acceder a contraseñas o reiniciarlas. Pero el primer nivel de autenticación de un usuario, la contraseña, no debería ser el eslabón más débil de la cadena.