En un año en que la ciberseguridad se ha vuelto una pesadilla mucho más recurrente de lo acostumbrado, las vulnerabilidades de hardware siguen siendo una de las más peligrosas y difíciles de detectar. Para ayudar en esta batalla, la ONG MITRE y el Hardware CWE Special Interest Group publicaron una lista con las 10 fallas de hardware más peligrosas de 2021.

MITRE se conoce por publicar la Enumeración de Vulnerabilidades Comunes (CWE, por sus siglas en inglés) para los bugs de software, con apoyo de la Agencia de Ciberseguridad y Seguridad de la Infraestructura de Estados Unidos (CISA). Esta es la primera vez que la organización se adentra en los puntos débiles del hardware.

De acuerdo con MITRE, esta nueva lista tiene la intención despertar conciencia respecto de las debilidades comunes del hardware y prevenir problemas de seguridad en la fuente misma, enseñando a diseñadores y programadores cómo eliminar importantes errores que se cometen muy temprano en el ciclo de vida de desarrollo.

“Los analistas de seguridad e ingenieros de pruebas y QA pueden usar la lista para preparar sus planes de testeo y evaluación. Los consumidores de hardware pueden usarla para ayudarse a exigir productos más seguros de sus proveedores. Finalmente, los directores y CIO pueden usar la lista como una forma de medir el progreso en sus esfuerzos de seguridad de hardware, y detectar dónde dirigir recursos para desarrollar herramientas de seguridad o procesos de automatización que mitiguen una amplia gama de vulnerabilidades mediante la eliminación de su causa principal”, expandió MITRE.

En la realización de la lista colaboró el Hardware CWE Special Interes Group, un foro de representantes de organizaciones que diseñan, fabrican e investigan hardware, expertos de seguridad y miembros de la academia y el gobierno.

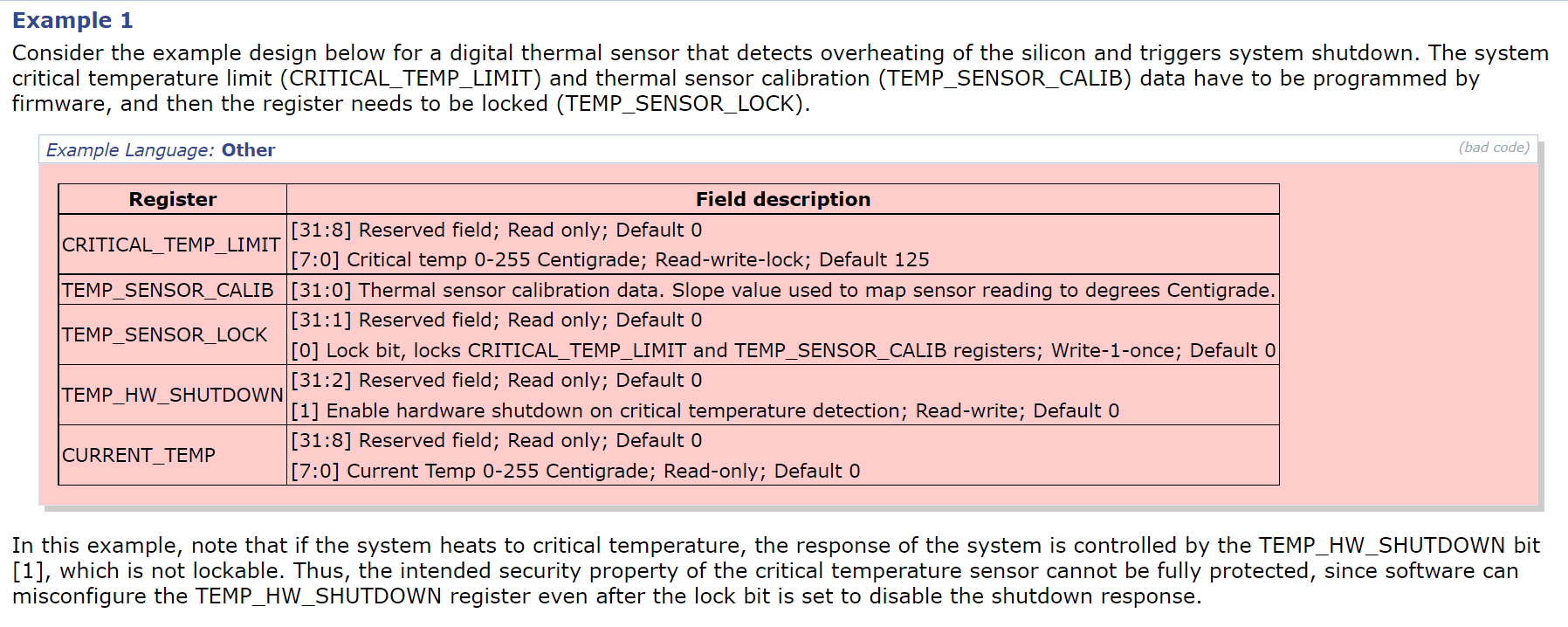

Las vulnerabilidades se presentan con un código CWE único, un nombre informativo y dos descripciones de la anomalía en distintos grados de profundidad. También especifica con qué otros problemas se relaciona, en qué fases del desarrollo del producto es posible encontrarlas, en qué lenguajes, sistemas operativos, tecnologías y arquitecturas se presentan, qué consecuencias comunes tienen, e incluso ejemplos prácticos de la vulnerabilidad y su posible explotación.

La vulnerabilidad CWE-1189, por ejemplo, describe cómo es fácil que un System-On-a-Chip (SoC) no aísle correctamente los resultados compartidos entre agentes confiables y desconfiables. “Un pin solo puede cumplir una función a la vez. Sin embargo, puede ser configurado para desempeñar funciones múltiples y diferentes, una técnica conocida como pin multiplexing. De la misma forma, varios recursos en el chip pueden ser compartidos para multiplexear y soportar diferentes funciones y funcionalidades. Cuando esos recursos se comparten entre agentes confiables y no-confiables, es posible que estos últimos accedan a recursos que solo deberían estar disponibles para los primeros”.

La base de datos también cuenta con vulnerabilidades más allá de las 10 más importantes, e incluso algunas que ya se consideran solucionadas, pero estas son las que (sin ningún orden particular) mayor atención merecen en estos momentos:

- CWE-1189: Improper Isolation of Shared Resources on System-on-a-Chip (SoC)

- CWE-1191: On-Chip Debug and Test Interface With Improper Access Control

- CWE-1231: Improper Prevention of Lock Bit Modification

- CWE-1233: Security-Sensitive Hardware Controls with Missing Lock Bit Protection

- CWE-1240: Use of a Cryptographic Primitive with a Risky Implementation

- CWE-1244: Internal Asset Exposed to Unsafe Debug Access Level or State

- CWE-1256: Improper Restriction of Software Interfaces to Hardware Features

- CWE-1260: Improper Handling of Overlap Between Protected Memory Ranges

- CWE-1272: Sensitive Information Uncleared Before Debug/Power State Transition

- CWE-1274: Improper Access Control for Volatile Memory Containing Boot Code

- CWE-1277: Firmware Not Updateable

- CWE-1300: Improper Protection of Physical Side Channels